Content from Vorbesprechung

Zuletzt aktualisiert am 2025-11-19 | Diese Seite bearbeiten

Geschätzte Zeit: 135 Minuten

Übersicht

Fragen

- Was ist Datenmanagement?

- Was ist digitale Selbstbestimmtheit?

- Warum ist eine selbst gehostete Datenmanagementlösung gut?

Ziele

- Thematische Einleitung

- Vorstellung der Ziele und Inhalte des Kurses

- Voraussetzungen, die Sie mitbringen sollten

- Informationen zum Ablauf des Kurses

Thematische Einleitung

Datenmanagement im wissenschaftlichen Kontext

Der Begriff des Forschungsdatenmanagements (FDM) umschreibt den Umgang mit Forschungsdaten (z.B. Messdaten, Bilder, Artikel, Interviewdaten u.v.m.) innerhalb von Forschungsprojekten. Dabei beginnt FDM bei der Planung von Projekten, legt Standards für das Erstellen, Analysieren und Publizieren fest und sorgt durch strukturierte Archivierung für eine nachhaltige Speicherung und die Möglichkeit der Nachnutzung der Forschungsdaten.

Mehr zum Thema FDM finden Sie z.B. hier, hier oder im Kurs FDM Basics

Um während der aktiven Forschungsarbeit seine Daten strukturiert und zugänglich speichern zu können und mit anderen Projektteilnehmenden kollaborieren zu können, sind online Dateispeicherung und online Dateibearbeitung essentiell.

Häufig werden hierfür die Angebote großer Tech-Konzerne aus dem Ausland genutzt. Es gibt aber auch die Möglichkeit solche Lösungen selbst zu betreiben. Dadurch ist der Datenschutz gewährleistet, da keine Daten außerhalb der EU gespeichert werden. Außerdem ist man unabhängig von den vermeintlich günstigen Angeboten der Tech-Konzerne.

Die Probleme, die eine solche Abhängigkeit auch im privaten Alltag herbeiführen, erfahren Sie in der folgenden Aufgabe.

Aufgabe 1: Mark und sein Sohn

Lesen Sie den folgenden Artikel: SPIEGEL: Autoupload in die Google-Cloud

Welche grundlegenden Probleme führten zu Marks Situation?

In diesem Fall ist einiges schief gelaufen. Wir werden darüber in der ersten Präsenzsitzung diskutieren.

Auf jeden Fall hat Mark jedoch seine informationelle Selbstbestimmung aufgegeben.

Informationelle Selbstbestimmtheit

Unter dem Begriff informationelle Selbstbestimmtheit wird verstanden, dass Personen selbst über ihre Daten bestimmen können. Das Bundesverfassungsgericht hat dazu bereits 1983 geurteilt:

“Das Grundrecht gewährleistet insoweit die Befugnis des Einzelnen, grundsätzlich selbst über die Preisgabe und Verwendung seiner persönlichen Daten zu bestimmen.”

Aber wie können wir selbst über die Preisgabe unserer Daten bestimmen?

Digitale Mündigkeit

Um selbst über seine Daten zu bestimmen, sollte man die Daten und deren Zustandenkommen verstehen. D.h. angewendete Technik sollte verstanden und hinterfragt werden. Stimmt etwas nicht, sollte Kritik geübt werden oder ggf. nach Alternativen gesucht werden. Fragen Sie sich beim Einsatz digitaler Tools immer:

Welche Daten gibt es?

Wann entstehen welche Daten?

Wer hat Zugriff auf diese Daten?

Welche Daten möchte ich wem preis geben und welche behalte ich für mich?

Wie digital mündig sind Sie?

Lesen Sie den folgenden Artikel von Digitalcourage

Welche der im Artikel genannten Punkte setzen Sie bereits um? In welchen Bereichen können Sie noch “mündiger” werden?

Nutzen Sie ein kostenloses E-Mailpostfach? Speichern Sie Daten in verdächtig günstigen Onlinespeichern? Wie abhängig sind Sie von Big Tech (Apple, Google, Amazon, Microsoft)?

Mehr zum Thema digitale Mündigkeit findet sich auch bei Simon 2024 1

Digitale Selbstbestimmtheit

Zu einem selbstbestimmten Leben gehört auch eine digitale Selbstbestimmtheit.

Deshalb:

eingesetzte Technik verstehen

Open-Source statt Closed Source

Community statt Großkonzern

Noch mehr zu digitaler Selbstbestimmtheit und Selbstverteidigung

Noch mehr Informationen zum Thema finden Sie bei Interesse unter anderem bei den folgenden Quellen:

E. Snowden, Permanent Record - Meine Geschichte, (Berlin 2019)

J. Caspar, Wir Datensklaven - Wege aus der digitalen Ausbeutung, (Berlin 2023)

Ziele und Inhalte des Kurses

Allgemeine Ziele

Einstieg die Linux-(Server)-Welt

Weniger Angst vor Technik (und Fehlern)

Einstieg in die Systemadministration

Einrichten einer selbst betriebenen Cloudanwendung zur Dateiverwaltung mit dem Raspberry Pi

Inhaltliche Schwerpunkte

- Betriebssystem: Installation und grundlegende Verwaltung:

Wir beginnen ganz am Anfang mit der Installation dem Kennenlernen des Linux-Betriebssystems. Wir nutzen dazu das Betriebssystem Raspberry Pi OS, welches wiederum auf dem Debian-Betriebssystem aufbaut. Mehr dazu in der zweiten Woche.

- Sicherheit: Backup, Firewall, Fern-Zugriff:

Vor der Installation der eigentlichen Cloud-Software muss der Server eingerichtet werden. Dazu zählen z.B. Funktionen zum Fernzugriff (SSH), verschiedene Techniken zum Absichern des Servers (Firewall, Benutzer und Zugriffsrechte) aber auch das Thema Backup.

- Netzwerktechnik: Router, Portweiterleitungen, DDNS:

Wir werden uns damit beschäftigen, wie der Server, der Zuhause im Wohnzimmer steht, weltweit im Internet erreichbar gemacht werden kann. Dafür müssen wir uns mit Begriffen Dynamic Domain Name System (DDNS), Portweiterleitung, Firewall, NAT, IPv4, IPv6 und weiteren auseinandersetzen.

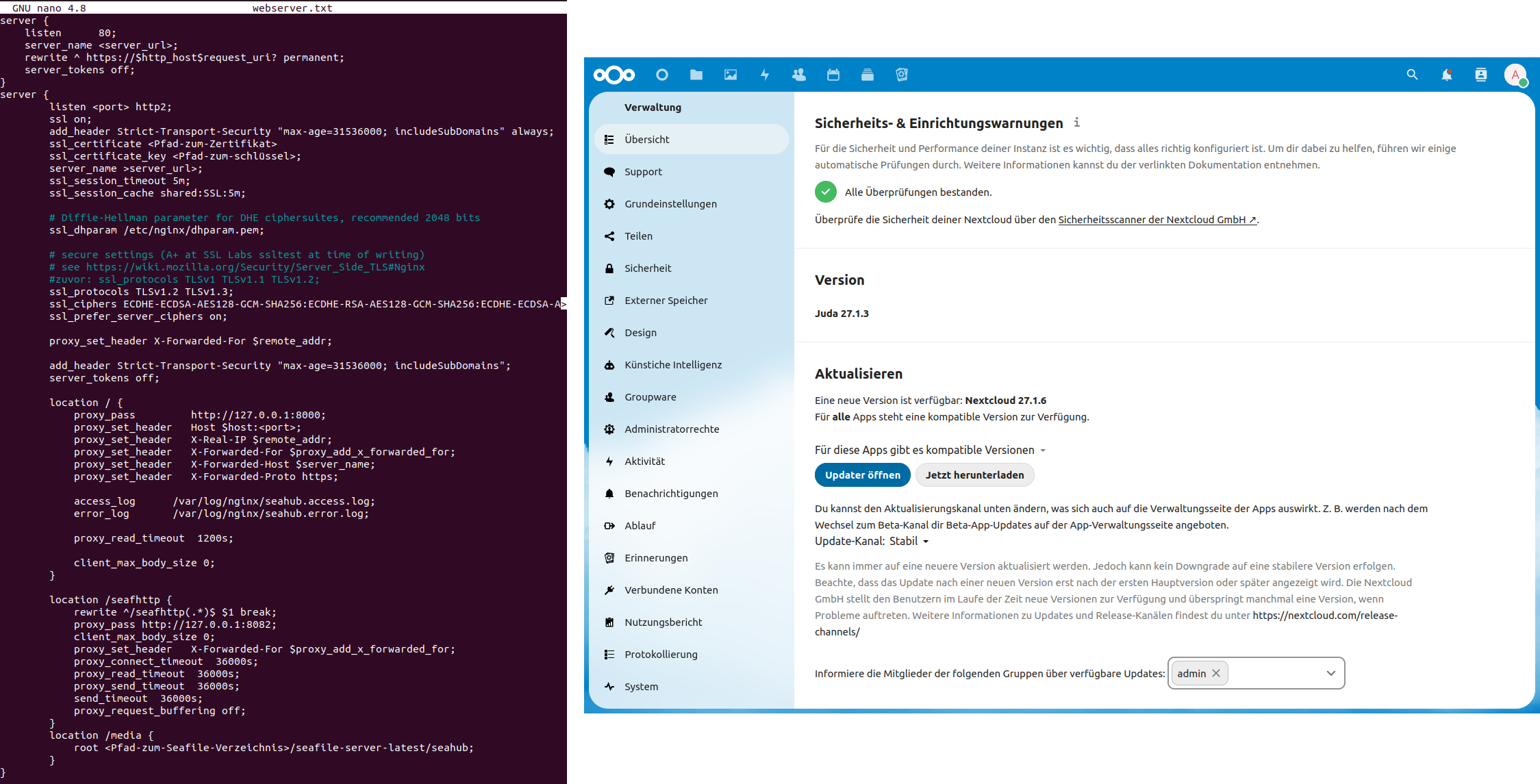

- Webserver und Cloudserver

Sobald der Server grundlegend eingerichtet ist und die sichere Erreichbarkeit im Internet gewährleistet ist, werden wir uns an die Installation und Konfiguration des Webservers (Apache2) und des Cloudservers (Nextcloud) machen. Der Webserver kann gewissermaßen als Kommunikationszentrale zwischen Cloudserver und Internet betrachtet werden. Beim Cloudserver handelt es sich um die Software, die für die Dateiverwaltung zuständig ist und mit welcher wir am Ende unsere Dateien betrachten, synchronisieren, freigeben und bearbeiten wollen.

- Ausblick

Sofern am Ende des Kurses noch Zeit verfügbar ist, schauen wir uns noch ein paar andere Projekte an, die ebenfalls auf einem Raspberry Pi betrieben werden können. Denn es gibt sehr viele Dinge, die man selbst betreiben kann (auf einem Rasperry Pi oder ggf. größerer Hardware). Auf Github gibt es eine große Liste mit Projekten.

Voraussetzungen

Allgemeine Voraussetzungen

Sie sollten sicher mit Ihrem PC (Windows oder Linux) oder Ihrem Mac umgehen können

Sie sollten keine Angst vor Technik und der Kommandozeile haben

Sie sollten ein Notebook mit administrativen Rechten haben.

Technische Voraussetzungen

Für die Teilnahme am Kurs wird ein Raspberry Pi Set benötigt. Entweder Sie nutzen dafür Ihre eigene Hardware oder Sie leihen eines von max. 15 Sets aus.

Das Raspberry Pi Set besteht mindestens aus den folgenden Komponenten:

Raspberry Pi 4 oder 5 mit min. 4 GB RAM (besser 8 GB)

USB-C-Netzteil

SDHC-Karte (ca. 16 GB)

Adapterkabel Micro-HDMI auf HDMI

Kühlkörper ggf. mit Lüfter (v.a. beim Raspberry Pi 5 sind aktive Lüfter empfehlenswert)

Tastatur und Maus

Zusätzlich zum Raspberry Pi Set ist folgendes nötig:

1 Patch-Kabel (LAN-Kabel) zum Anschluss des Raspberry Pi am Router

Zugriff auf die Administrationsoberfläche Ihres Routers

Freie Netzwerkbuchse am Router bzw. Switch (notfalls auch WLAN)

einen Monitor/Fernseher mit HDMI-Eingang

Aufstellplatz mit Strom- und Netzwerkversorgung

Leerer USB-Stick oder leere externe Festplatte mit eigener Stromversorgung

Organisatorisches

Gruppenarbeit

Um die praktische Umsetzung des Projekts zu erleichtern, werden im Kurs Gruppen gebildet. Nutzen Sie diese Gruppen, um Fragen zu klären, das praktische Vorgehen gemeinsam zu planen und bei Problemen gemeinsam nach Lösungen zu suchen.

Leistungsnachweis

Bei erbrachter Leistung erhalten Sie für diesen Kurs 3 ECTS-Punkte zunächst ohne Note oder auf expliziten Wunsch mit Note.

Der Kurs ist anrechenbar für das Zertifikat Data Literacy im Wahlbereich praktische Anwendungen

-

Die erforderliche Leistungen sind:

wöchentliche Bearbeitung der Lernmaterialien

wöchentlicher Test auf ILIAS

selbstständige Konfiguration eines Cloud-Servers

Verfassen eines Abschlussberichts (ca. 3-4 Seiten)

Der Workload beträgt entsprechend 3 ECTS ca. 90 Stunden im Semester. Davon entfallen ca. 21 Stunden auf die Präsenzsitzungen, 9 Stunden auf den Abschlussbericht und 60 Stunden auf die Vor- und Nachbereitung der Sitzungen inkl. den Protokollen. D.h. pro Woche müssen Sie während der Vorlesungszeit durchschnittlich ca. 4,3 Stunden Arbeitszeit zusätzlich zu den Präsenzsitzungen einplanen.

Mehr Informationen folgen in der ersten Präsenzsitzung.

- Die eigene Cloud schützt die Privatsphäre und reduziert die Abhängigkeit von großen Monopolisten

- Der Kurs begleitet Sie vom Hardwaresetup und dem Linux Betriebssystem über die Grundkonfiguration des Servers bis hin zur Installation und Konfiguration des eigenen Cloudservers

- Sie müssen jede Woche Selbstlernmaterial durcharbeiten, auf ILIAS einen Test durchführen und die praktischen Aufgaben absolvieren

- Am Ende des Kurses müssen Sie noch einen Abschlussbericht verfassen

- Für den Kurs erhalten Sie 3 ECTS-Punkte

L. Simon, Digitale Mündigkeit - Wie wir mit einer neuen Haltung die Welt retten können, (Bielefeld 2024)↩︎

Content from Hardware und Betriebssystem

Zuletzt aktualisiert am 2025-11-19 | Diese Seite bearbeiten

Geschätzte Zeit: 135 Minuten

Übersicht

Fragen

Was steht am Anfang eines jeden IT-Projekts?

Was ist ein Server, was ein Client?

Welche Betriebssystem-Optionen gibt es für den Raspberry Pi?

Ziele

- Begriffsklärung

- Betriebssystem installieren

- Raspberry Pi zusammenbauen und erstmalig starten

- Erste administrative Schritte mit dem Raspberry Pi

Die Hard- und Software

Hardware

Zu Beginn der meisten IT-Projekte steht die Frage, wo diese Projekte umgesetzt werden sollen. Dabei gibt es heutzutage unterschiedliche Möglichkeiten. Abgesehen von Tests auf lokalen Endgeräten wie PC oder Notebook, werden für viele Projekte spezialisierte Geräte genutzt. Vor allem für Firmen, Rechenzentren und andere Hochleistungsszenarien werden Computer mit spezialisierter Hardware (Prozessoren, Festplatten, Arbeitsspeicher oder RAID-Controller) eingesetzt, die für diese anspruchsvollen Aufgaben geeignet ist und häufig nicht mit Endanwender-Hardware vergleichbar ist.

Neben eigener Hardware besteht heute auch die Möglichkeit, seine Projekte auf fremder Hardware umzusetzen. Diese fremde Hardware befindet sich in einem entfernten Rechenzentrum (“der Cloud”) und ist über das Internet erreich- und steuerbar. Häufig wird die Hardware dabei virtualisiert, d.h. dass z.B. die Leistung eines echten Prozessors mithilfe von Software für mehrere virtuelle Computer zur Verfügung gestellt wird.

Für dezentrale Projekte können sogenannte Embedded Devices genutzt werden. Hierbei handelt es sich häufig um Spezialanfertigungen für genau einen Einsatzzweck, z.B. als Kassensystem oder Waage im Supermarkt oder als Informationsdisplay im öffentlichen Raum. Für diese Geräte werden auch spezielle Betriebssysteme und Software eingesetzt.

Für kleinere Projekte wie Heimanwender können normale PCs genutzt werden. Passender für Projekte mit wenig Leistungsanspruch (und im Heimanwenderbereich ist das i.d.R. der Fall) sind Mini-PCs, bei denen sämtliche oder die meisten Bauteile (Prozessor, Arbeitsspeicher, Datenspeicher und externe Schnittstellen wie Netzwerk und USB) auf einer Platine verbaut sind. Diese sogenannten Systems-on-a-Chip (SoC) haben den Vorteil, dass sie besonders energiesparsam sind, wenig Platz benötigen, keinen oder kaum Lärm verursachen und im Vergleich mit herkömmlichen PCs oder gar professionellen Servern deutlich günstiger sind.

Server vs. Client

Bezogen auf ihre Funktion innerhalb eines Computernetzwerks werden Geräte unterschiedlich bezeichnet:

- Client

Klassisches Endgerät wie PC, Notebook oder Smartphone. Hat keine zentralen Aufgaben. Ist ein Client-Gerät ausgefallen, ist das Netzwerk nicht betroffen.

- Server

Übernimmt als Kommunikationsknotenpunkt zentrale Aufgaben im Netzwerk. Je nach Leistungsbedarf werden spezialisierte Hochleistungshardware, normale PCs oder SoCs genutzt. Fällt ein Server aus, fehlt damit i.d.R. eine zentrale Funktion im Netzwerk. Je nachdem welche Aufgaben der Server hat, kann dies zum vollständigen versagen des Netzwerks führen oder nur zum Ausfall eines Dienstes (z.B. einer Website).

Software

Unter Software kann all das verstanden werden, was nicht angefasst werden kann. Also sämtlicher Programmcode, der auf einem Computer installiert ist. Dazu gehört sowohl das Betriebssystem, die Boot-Umgebung (welche das Betriebssystem lädt) aber auch alle anderen Programme wie Treiber, eine Firewall, ein Office-Programm oder ein Webserver-Programm.

Möchte man ein bestimmtes IT-Projekt umsetzen und hat die Hardware besorgt, gilt es auch die richtige Software auszuwählen. Hierbei ist zu beachten, dass Hard- und Software miteinander kompatibel sein müssen. Z.B. unterstützt nicht jedes Betriebssystem jede Art von Prozessor (siehe auch diesen Wikipedia-Artikel).

Abhängig von den Programmen, die man nutzen möchte, kann das passende Betriebssystem gewählt werden. Für viele Serveranwendungen, wie die in diesem Kurs genutzte Software Nextcloud, werden Linux-Betriebssysteme empfohlen. In vielen Fällen werden für die Funktion des Hauptprogramms (in unserem Fall Nextcloud) weitere Programme benötigt. Das sind häufig ein Datenbankmanagementsystem wie Mysql oder MariaDB, die Skriptsprache PHP, und ein Webserver wie Apache2. In dieser Kombination spricht man auch von einem LAMP-Stack (Linux, Apache, Mysql/MariaDB und PHP).

Die genauen Anforderungen an die Hard- und Software sind häufig den Handbüchern der Programme zu entnehmen. Allerdings hängt die richtige Wahl auch von der Intensivität der Nutzung, persönlichen Vorlieben oder Vorgaben innerhalb einer Organisation ab.

System requirements

Szenario: Sie wollen für eine kleine Forschungsgruppe (ca. 10 Personen) eine Datenmanagement-Lösung betreiben und als Serversoftware Nextcloud installieren.

Welche Hardware wählen Sie dafür? Schauen Sie sich dafür die System requirements von Nextcloud an und wählen Sie aus einer der folgenden Hardware-Optionen:

Raspberry Pi 4 mit 8GB RAM für ca. 100€ und einer externen 2 TB USB-HDD-Festplatte

Raspberry Pi 5 mit 8GB RAM für ca. 110€ und einer 2 TB SSD-Festplatte

Odroid H4 Ultra mit einer 2 TB SSD-Festplatte

Einen Tower Server SR10766 der Intel Xeon E-2400 Serie

Die genauen Hardwareanforderungen sind (v.a. am Anfang des Projekts und ohne Vorkenntnisse) schwer abzuschätzen. Geeignete Lösungen können aber die Nummern 2. und 3. sein. Die Nummer 4 wäre überdimensioniert und mit der Nummer 1. kommt das System an seine Grenzen. Auch der Raspberry Pi 5 ist für 10 Personen vermutlich zu schwach. Das hängt aber stark von der Art und Intensivität der Nutzung ab.

Praktische Umsetzung

Im Folgenden werden die Schritte zur praktischen Umsetzung erklärt. Diese können gemeinsam während der Präsenzsitzungen oder selbstständig durchgeführt werden.

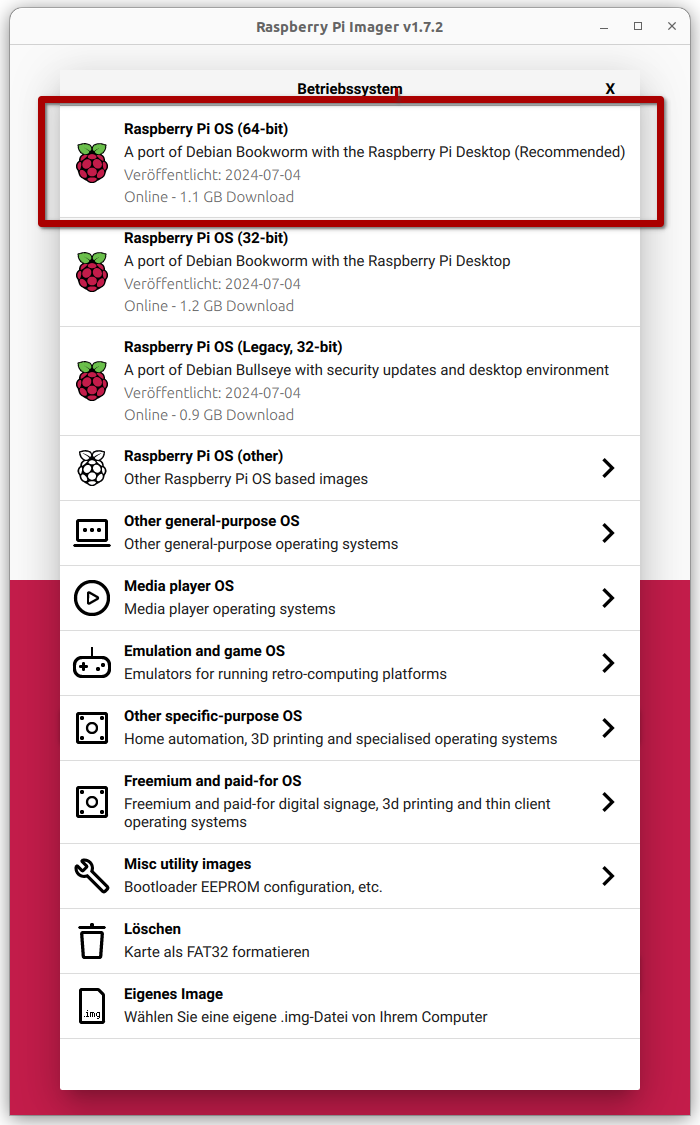

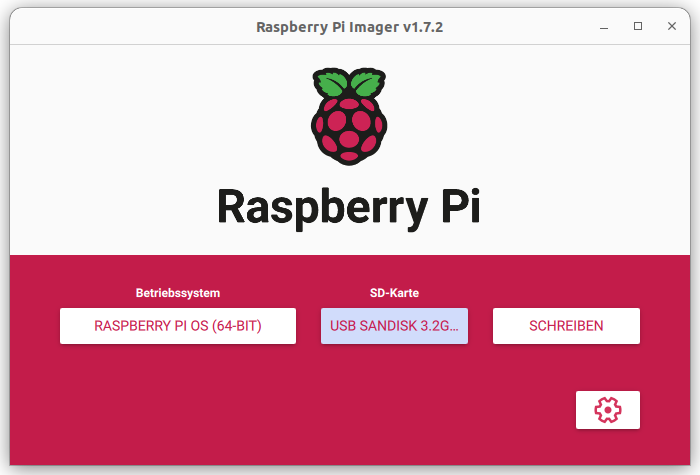

Installation des Betriebssystems

Für unser Projekt nutzen wir als Hardware den Raspberry Pi 4 oder 5. Als Betriebssystem installieren wir das offizielle Betriebssystem des Herstellers: Raspberry Pi OS 64-Bit. Dabei handelt es sich um ein Linux-Betriebssystem aus der Reihe der Debian-Linux-Systeme. Damit ist unser System sehr ähnlich zu den Linux-Betriebssystemen Debian, Ubuntu oder Linux Mint.

Grundlegend können auf einem Raspberry Pi unterschiedliche Betriebssysteme installiert werden. Sie müssen jedoch mit dem ARM-Prozessor kompatibel sein. Möglich sind z.B. Ubuntu, Windows, viele Linux-Distribution oder Spezialanwendungen wie LibreElec als Medienstreaming-Server.

Für die Installation des Betriebssystems wird vom Hersteller der Hardware das Programm Raspberry Pi Imager zur Verfügung gestellt. Dieses wird auf dem eigenen (Windows, Linux)-PC oder Mac installiert. Anschließend kann damit das Betriebssystem auf die SD-Karte oder Festplatte des Raspberry Pi geschrieben werden.

Vorgehen:

- Betriebssystem auswählen: Rapsberry Pi OS 64 Bit

Speicher auswählen: die SD-Karte muss im PC eingesteckt sein und nun ausgewählt werden.

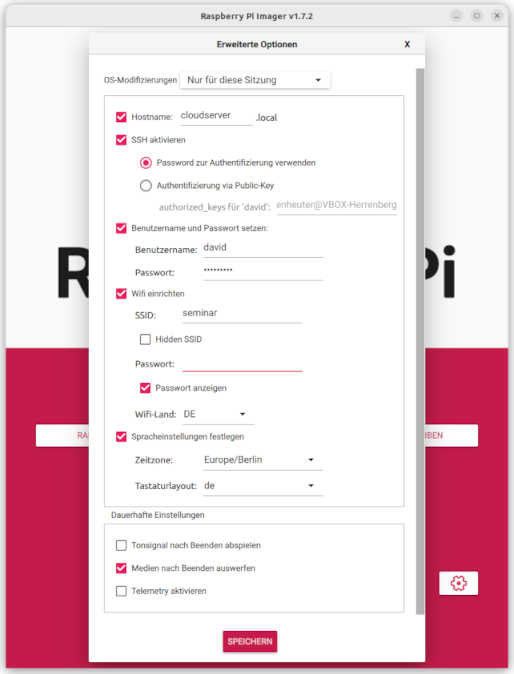

Über das Zahnradsymbol die erweiterten Einstellungen öffnen

-

Folgende Optionen einstellen:

Hostname: ein Name für deinen Raspberry Pi (keine Sonderzeichen, keine Leerzeichen)

SSH aktivieren auswählen

Benutzername und Passwort festlegen (und merken!)

WLAN-Zugang konfigurieren

Spracheinstellungen festlegen: Europe/Berlin und de

Telemetrie deaktivieren

Inhalte mit dem Schreiben Button auf die SD-Karte schreiben

Hardware zusammen bauen

Gehäuse öffnen (Pfeile am Deckel beachten)

Raspberry Pi Board auf die Zapfen des Gehäuses setzen (bei manchen Gehäusen müssen die Zapfen mit einem Messer ausgedünnt werden)

Wenn noch nicht geschehen: Kühlkörper aufkleben

Gehäuse schließen und falls vorhanden zuvor den Lüfter einsetzen

Netzkabel und HDMI-Kabel anschließen (noch nicht mit dem Stromnetz verbinden)

SD-Karte einsetzen

Monitor verbinden

Maus und Tastatur anschließen

Netzteil in die Steckdose stecken

Erster Start

Der erste Start ist i.d.R. etwas langsam, da im Hintergrund noch ein paar einmalige Prozesse ablaufen. Diesen Startvorgang einfach abwarten, bis der Desktop des Raspberry Pi OS erscheint.

Nun können erste Grundeinstellungen vorgenommen werden:

Im Hauptmenü (oben links) unter Einstellungen auf Raspberry Pi Konfiguration gehen

Autologin deaktivieren

Interfaces: SSH aktivieren (wenn noch nicht passiert)

Performance: ggf. Raspberry Pi Lüfter konfigurieren

Localisation: ggf. Sprache einstellen

Bluethooth ausschalten (Symbol oben rechts)

Der Raspberry Pi ist nun grundlegend eingerichtet und einsatzbereit. Die Nutzung unterscheidet sich hierbei zunächst nicht von einem herkömmlichen PC. In den folgenden Lektionen wird der Mini-Computer jedoch in seiner Funktionalität erweitert, um als Server genutzt werden zu können.

Weitere Quellen

Empfehlung: Grundlagen mit der Linux-Kommandozeile aneignen

- Für viele Heimanwender und Kleinprojekte reichen Mini-PCs (SoC) aus.

- Für große Projekte wird spezialisierte Serverhardware benötigt

- In diesem Kurs wird auf einem Raspberry Pi mit Linux-Betriebssystem die Cloud-Software Nextcloud installiert.

- Die Installation des Betriebssystems erfolgt mit dem Raspberry Pi Imager

- Der Raspberry Pi mit dem Raspberry Pi OS kann sowohl wie ein herkömmlicher PC, als auch wie ein Server genutzt werden

Content from Linux Schnellstart

Zuletzt aktualisiert am 2025-11-19 | Diese Seite bearbeiten

Geschätzte Zeit: 135 Minuten

Übersicht

Fragen

Was sind markante Unterschiede zwischen Linux und Windows/Mac

Wie ist das Dateisystem von Linux aufgebaut?

Wie kann ich unter Linux Software verwalten?

Wie bediene ich die Kommandozeile?

Ziele

Essentielle Verzeichnisse kennenlernen

Software installieren und verwalten

Erste Schritte mit der Linux-Kommandozeile

Status Quo:

Das Betriebssystem wurde installiert

Der erste Start wurde durchgeführt

Der Raspberry Pi ist mit dem Netzwerk verbunden und der SSH-Dienst ist aktiviert

Raspberry Pi OS

Beim Raspberry Pi OS handelt es sich um eine Linux-Distribution. Da das Kernstück eines jeden Linux-Systems, der Linux-Kernel, unter einer offenen Lizenz steht, kann und wird dieses Kernstück von vielen Organisationen und Personen genutzt. Erst durch die Kombination mit weiterer Software wie Treibern, Dienstprogrammen und ggf. einer graphischen Oberfläche wird ein vollwertiges Betriebssystem daraus. Die vielen unterschiedlichen Zusammenstellungen mit dem Linux-Kernel als Kernstück werden als Distribution bezeichnet.

Einen Eindruck über die Fülle an unterschiedlichen Distributionen gibt die Linux Distribution Timeline auf Wikipedia.

Das Raspberry Pi OS wird von der Raspberry Pi Ltd. entwickelt. Es ist speziell auf die Hardware des Raspberry Pis angepasst, ressourcensparend und basiert auf der Debian-Distribution. Deshalb sind Anleitungen für Linux-Systeme aus der Debian-Familie (Debian, Ubuntu, Mint u.v.a.) häufig auch für das Raspberry Pi OS passend.

Linux Schnellstart:

Dateisystem

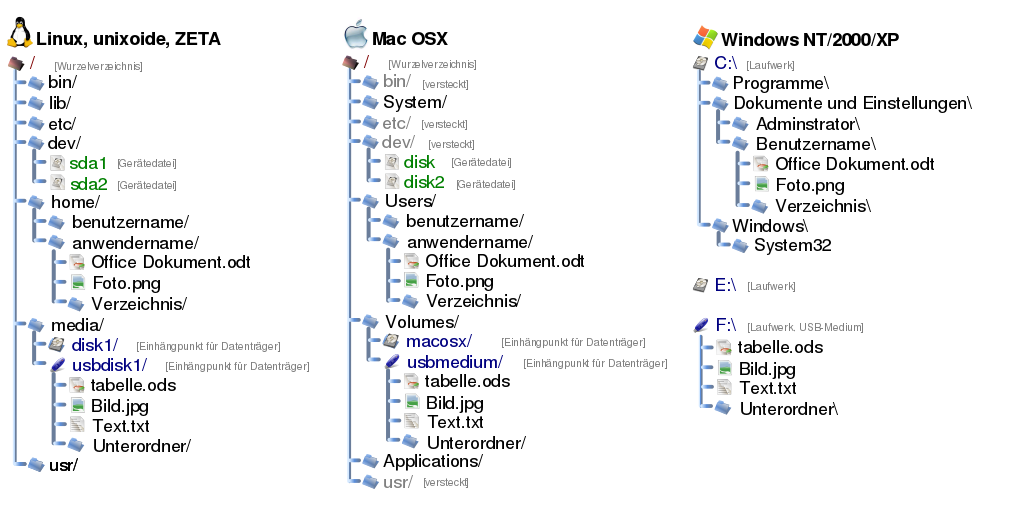

Das Linux-Dateisystem ist für alle Linux-Distributionen weitestgehend

einheitlich. Die oberste Hierarchie-Ebene ist dabei immer das

Verzeichnis / (Slash). Dieses ist vergleichbar mit dem

“C:”-Laufwerk unter Windows.

Weitere wichtige Verzeichnisse sind:

- die Benutzerverzeichnisse unter

/home/<username>/, z.B./home/linus/

Hier liegen die Dateien, Dokumente und Konfigurationen der User.

Schreib- und Leserechte haben nur die jeweiligen User und Personen mit

administrativen Rechten. Die Verzeichnisse sind mit dem Pfad

C:\Users\<username>\ unter Windows vergleichbar.

- Die Systemverzeichnisse (z.B.

/etc/,/var/,/mnt/,/lib/,/bin/,/sys/)

Diese Verzeichnisse beinhalten Systemdaten, z.B. Programme, Programmbibliotheken, temporäre Dateien, Log-Dateien oder systemweite Konfigurationen. Deshalb haben in diesen Verzeichnissen i.d.R. nur Personen mit administrativen Rechten Schreibrechte.

Im Vergleich mit dem Dateisystem von Windows fällt auf, dass es unter

Linux nur einen Verzeichnisbaum für alle Dateien, Festplatten und

Laufwerke gibt. Auch zusätzliche Festplatten oder externe Datenträger

werden in Linux-Systemen zunächst durch eine Gerätedatei im Verzeichnis

/dev/ identifiziert und können dann über sogenannte

Einhängepunkte oder Mountpoints an einer beliebigen Stelle des

Verzeichnisbaumes verfügbar gemacht werden (“eingehängt” oder

“gemountet” werden). Unter Windows haben zusätzliche Datenträger und

Laufwerke stets ihre eigene unabhängige Verzeichnishierarchie, was die

Verwaltung von Festplatten weniger flexibel macht.

Systemweite Konfigurationen in /etc/

Das Verzeichnis /etc/ enthält zahlreiche

Konfigurationsdateien für die systemweite Verwaltung von Programmen.

Viele Programme haben hier eigene Unterordner (z.B.

/etc/apache2 für die Konfiguration des Apache-Webservers).

Möchte man die Konfiguration eines Programms systemweit ändern, ist das

/etc/ Verzeichnis i.d.R. ein guter Startpunkt.

Schreibrechte haben hier nur Personen mit administrativen Rechten.

Programmverzeichnnisse: /bin/, /sbin/,

/usr/bin/ /usr/sbin/

/bin/: Essentielle Systemprogramme (Start, Restore, Basisprogramm des Betriebssystems)/usr/bin/: ergänzende Systemprogramme/sbin/und/usr/sbin/: nur für Personen mit administrativen Rechten nutzbare Programme

Dynamische Programmdateien: /var/

Das Betriebssystem erzeugt ständig neue Dateien, z.B. werden in den

Log-Dateien Systemereignisse protokolliert. Solche dynamischen Inhalte

werden i.d.R. im /var/-Verzeichnis gespeichert.

Einhängepunkte /mnt/ und /media/

Externe Laufwerke und Wechselmedien werden standardmäßig in den

Verzeichnisse /mnt/ und /media/ eingebunden.

Dies ist allerdings keine zwingende Vorgabe und häufig gibt es gute

Gründe eine Festplatte an einer anderen Stelle des Verzeichnisbaumes

einzuhängen, z.B. im Home-Verzeichnis eines Users.

Weitere Quellen

Mehr zur Verzeichnisstruktur von Linux findet sich z.B. bei Ubuntuusers oder bei der Tuxacademy im Handbuch zur Linux-Essentials-Zertifizierung auf den Seiten 146-154.

Paketverwaltung

Programme (oder auch Pakete, Packages, Software oder Apps) werden in Linux i.d.R. durch eine zentrale Paketverwaltung ähnlich einem App-Store auf dem Smartphone installiert. Da auch Android auf dem Linux-Kernel aufbaut, sind die Prozesse zur Softwareverwaltung im Raspberry Pi OS vergleichbar mit den Prozessen, die im Hintergrund ablaufen, wenn man auf dem Smartphone eine App installiert und aktualisiert.

Paketquellen

Zur Installation verfügbare Software wird unter Linux in Paketrepositorien (oder auch Paketkatalogen oder Paketquellen) aufgelistet und verfügbar gemacht. Ein Repositorium wird i.d.R. vom Hersteller des Betriebssystems zur Verfügung gestellt und ähnelt in der Funktion dem Google-Play-Store auf einem Android-Smartphone.

Die in den Repositorien des OS-Herstellers beinhaltete Software ist kompatibel mit dem Betriebssystem und, je nach konkretem “Unterkatalog”, auch getestet. Allerdings handelt es sich nicht immer um die neueste Version eines Programms. Denn neue Versionen werden aufgrund der Tests und Abhängigkeiten zu anderer Software erst zeitverzögert in die Kataloge aufgenommen.

Bevor Software Software installiert werden kann, muss das

Betriebssystem die aktuelle Version des Katalogs herunterladen. Dies

erfolgt auf der Kommandozeile mit dem Befehl

sudo apt-get update oder sudo apt update.

Möchte man anschließend ein Programm installieren, muss der Name des

entsprechenden Pakets bekannt sein. Die Installation erfolgt mit

sudo apt-get install <Paketname>.

Der Vorteil der zentralen Paketverwaltung ist, dass in den

Repositorien stets festgehalten ist, welche Version eines Programms die

aktuelle ist. Durch den Abgleich der Versionen aller installierter

Programme mit dem Repositorium kann die Paketverwaltung schnell

ermitteln, für welche Programme es Aktualisierungen gibt. Um diese zu

installieren, muss der Befehl sudo apt-get upgrade

ausgeführt werden.

Fremdquellen

Ist in den Paketquellen des OS-Herstellers nicht die nötige Software enthalten, können auch Fremdquellen zum System hinzugefügt werden. Hierbei handelt es sich um Paketkataloge, die nicht vom OS-Hersteller (oder der Community) überprüft wurden. Deshalb besteht hier stets die Gefahr, dass die enthaltende Software das System beschädigt oder es sich um Malware handelt. Es gibt jedoch immer wieder Fälle, bei welchen solche Fremdquellen nötig sind. Wie diese dem System hinzugefügt werden können, ist z.B. hier für die Ubuntu-Distribution geschildert und kann so auch für das Raspberry Pi OS übernommen werden.

Weitere Befehle

Weitere wichtige Befehle für die Paketverwaltung sind z.B.

sudo apt-get autoremove: entfernt Abhängigkeiten von Programmen, die selbst nicht mehr installiert sind. Dadurch wird das System aufgeräumt.sudo apt list --upgradeable: zeigt aktualisierbare Programme ansudo apt-get remove <Paketname>: entfernt ein Paket, nicht jedoch dessen Konfigurationsdateiensudo apt-get purge <Paketname>: entfernt ein Paket inkl. dessen Konfigurationsdateien

Stolpersteine bei der Paketverwaltung

Abhängigkeitsprobleme: v.a. bei der manuellen Installation von Paketen oder der Nutzung von Fremdquellen besteht die Möglichkeit, dass ein Programm ein anderes Programm als Abhängigkeit benötigt. Diese Abhängigkeit ist aber nicht in den Paketquellen enthalten. Dadurch kommt es zu einem nicht automatisch auflösbaren Abhängigkeitsproblem. Mögliche Maßnahmen sind die manuelle Installation der Abhängigkeiten (die aber weitere Abhängigkeiten haben können) oder der Downgrade auf eine kompatible Version.

Paketname: häufig sind die Paketnamen für ein Programm nicht eindeutig. Um den genauen Namen für die Installation zu finden, können die Programmkataloge durchsucht werden:

sudo apt-cache search <Suchbegriff>. Alternativ kann natürlich auch im Internet nach dem genauen Namen eines Pakets gesucht werden.

Webserver

Sie möchten auf Ihrem Linux-Server eine Website betreiben. Dazu wollen Sie den Webserver Apache installieren. Wie gehen Sie vor?

Der erste Schritt bei der Softwareverwaltung sollte immer die

Aktualisierung der Paketquellen sein:

sudo apt-get update.

Anschließend wird das System auf den aktuellen Stand gebracht:

sudo apt-get upgrade.

Nun müssen Sie herausfinden, wie das Paket, das den Apache-Webserver

für das Raspberry Pi OS liefert, heißt. Das können Sie mit einer

Internetrecherche oder dem Befehl

sudo apt-cache search apache tun.

Wenn Sie wissen, wie das Paket lautet, können Sie dieses mit dem

Befehl sudo apt-get install <Paketname>

installieren.

Kommandozeile

Grundlegende Bedienung

ENTER-Taste nach Eingabe eines Befehls wird dieser mit der ENTER-Taste ausgeführt

Pfeiltasten hoch/runter: durch bisherige Befehle blättern und diese wieder aufrufen

Tab-Taste: Autovervollständigung von Pfaden und Befehlen. Erste Buchstaben eines Pfades tippen, dann TAB-Taste für die Autovervollständigung oder anzeigen von Optionen.

STRG + C: bricht den laufenden Befehl ab

Kopieren: mit dem Cursor Text auswählen, dann STRG + Umschalt + C

Einfügen: STRG + Umschalt + V

Cursor-Position: mit Pfeiltasten ändern, geht nicht per Mausklick

Mit der Kommandozeile im Dateisystem navigieren

Verzeichnis wechseln:

cd <Pfadangabe>, z.B.cd /home/david/Dokumentein das eigene Home-Verzeichnis wechseln:

cdEine Ebene nach oben gehen:

cd ..Zwei Ebenen nach oben gehen:

cd ../..Aktuelle Position im Dateisystem anzeigen:

pwdVerzeichnisinhalt anzeigen lassen:

lsoder mit mehr Informationenls -l

Dateioperationen:

Datei erstellen:

touch <Dateipfad>/<Dateiname>Verzeichnis anlegen:

mkdir <Dateipfad>/<Neuer-Ordner>Inhalt einer Textdatei ausgeben:

cat <Dateiname>Oberste oder letzte 10 Zeilen einer Datei anzeigen lassen:

head <Dateiname>undtail <Dateiname>-

Datei kopieren/verschieben/löschen:

Copy:

cp <Quelldatei> <Zieldatei>Move:

mv <Quelldatei> <Zeildatei>remove:

rm <Dateiname>oder remove recursive:rm -r <Verzeichnispfad>

Textdateien bearbeiten: Nano-Editor

Es gibt viele Texteditoren für Linux. Weit verbreitet sind z.B. nano und vim, wobei nano der einsteigerfreundlichere Editor ist. Deshalb arbeiten wir im Kurs mit dem nano-Editor. Wer dennoch mit dem Vim-Editor arbeiten möchte, kann sich z.B. dieses Tutorial anschauen

Datei im Nano-Editor öffnen:

nano <Dateipfad>/<Dateiname>Navigation erfolgt ohne Maus, nur mit den Pfeiltasten navigieren!

Datei schließen und speichern: STRG + X, dann J, dann ENTER

Schließen ohne zu speichern: STRG + X, dann N

Komplette Zeile löschen: STRG + K

Kopieren und einfügen wie auf dem Terminal

Text suchen: STRG + W, dann Suchbegriff eingeben oder für weitere Treffer direkt mit ENTER bestätigen

Zu bestimmter Zeile springen: STRG + /, dann Zeilennummer eingeben

Raspberry Pi OS ist das Linux-Betriebssystem unserer Wahl

Das Dateisystem unter Linux besteht aus einem einzigen Verzeichnisbaum. “/” ist dabei die oberste Ebene

Software wird unter Linux zentral verwaltet. Die Verwaltung erfolgt bei der Debian-Familie mit den Programmen apt-get oder apt

Ein Linux-Server wird i.d.R. über die Kommandozeile gesteuert. Dabei erfolgt die Arbeit ohne Maus. Programmsteuerung, Dateioperationen und die Dateierstellung werden per Tastatur erledigt.

Content from Remote Access: das SSH-Protokoll

Zuletzt aktualisiert am 2025-11-19 | Diese Seite bearbeiten

Geschätzte Zeit: 135 Minuten

Übersicht

Fragen

Wie kann ein Computer (ggf. aus der Ferne) verwaltet werden, auch wenn er keinen Bildschirm hat?

Wie kann eine SSH-Verbindung sicher über unsichere Netzwerke hergestellt werden?

Ziele

Grundlagen des SSH-Protokolls verstehen

SSH-Server sicher konfigurieren

Sichere SSH-Verbindungen mit Schlüssel-Authentifikation aufbauen

den Raspberry Pi im Headless-Setup aus der Ferne steuern

Das SSH-Protokoll

Server stehen häufig an unzugänglichen Orten (Keller, gekühlte Serverräume, weit entfernte Rechenzentren o.Ä.). Dennoch müssen sie verwaltet werden. Dies wird heutzutage mittels des SSH-Protokolls gemacht (früher wurde das inzwischen veraltete Telnet-Protokoll genutzt).

Das SSH-Protokoll baut eine sichere Verbindung zwischen einem Clientgerät (z.B. Ihrem Notebook) und einem Server (z.B. Ihrem Raspberry Pi) über ein (ggf. auch unsicheres) Netzwerk auf. Über diese Verbindung besteht in der Regel Zugriff auf die Kommandozeile des entfernten Geräts, womit dieses verwaltet werden kann.

Die Verbindung kann aber auch zum Übertragen anderer Daten genutzt

werden. So können Dateien übertragen werden (mit dem scp-Befehl),

entfernte Dateisysteme lokal genutzt werden (per SSHFS, siehe Wikipedia) oder die

graphische Ausgabe eines entfernten Programms lokal dargestellt werden

(siehe

diesen Heise-Artikel).

Protokoll

Bei einem Protokoll handelt es sich um eine Sammlung genau festgelegter technischer Parameter für den Kommunikationsaustausch zwischen Computern. Ähnlich der Sprache und ihrer Grammatik, auf die sich zwei Menschen zum Kommunizieren einigen. Ein Protokoll hat einen genauen Einsatzzweck und eine klar definierte Funktionsweise. z.B. ist das HTTPS-Protokoll dafür gemacht, Daten zwischen einem Browser und einem Webserver verschlüsselt mittels der TLS-Verschlüsselung zu übertragen. Mehr zum Thema findet sich bei StudySmarter

Das SSH-Protkoll nutzt verschiedene Technologien zur Gewährleistung der sicheren Übertragung. Ähnlich einer HTTPS-Verbindung werden beim Verbindungsaufbau zunächst die Kommunikationsstandards zwischen Client und Server ausgehandelt, dann werden sog. Session-Keys ausgetauscht, welche nur für die aktuelle Verbindung Gültigkeit haben. Mit diesen Session-Keys wird die eigentliche Verbindung in Form einer symmetrischen Verschlüsselung aufgebaut (welche deutlich schneller ist, als die zuvor stattfindende asymmetrische Verschlüsselung, siehe dazu auch die Ressourcen von Studyflix zur symmetrischen und asymmetrischen Verschlüsselung).

Mehr zur Funktionsweise des SSH-Protkolls können Sie im Netz finden, z.B. bei IP-Insider.

Voraussetzung für die SSH-Verbindung

Sie haben wie in Sitzung 2 besprochen auf Ihrem Raspberry Pi das Raspberry Pi OS installiert. Nun wollen Sie eine SSH-Verbindung von Ihrem Notebook mit Ihrem Raspberry Pi herstellen. Was sind die Bedingungen für eine erfolgreiche SSH-Verbindung?

Netzwerkverbindung: der Server muss im Netzwerk erreichbar sein. Dazu müssen entweder Server und Client im selben Netzwerk (z.B. demselben Heimnetzwerk) sein oder der Server muss im Internet erreichbar sein.

Software: Auf dem Raspberry Pi muss die SSH-Server-Software installiert sein (das Paket openssh-server) und auf dem Client ein SSH-Client-Programm (das OpenSSH-Client-Programm für die Kommandozeile ist i.d.R. auf allen PCs installiert. Für Windows kann auch das graphische Programm Putty installiert werden).

Berechtigungen: die Anmeldung am entfernten Server ist nur möglich, wenn Sie die Berechtigungen haben. Sie benötigen also einen Account auf dem Raspberry Pi OS und dessen Passwort.

Firewall: eine etwaige Firewall am Server muss die SSH-Verbindung zulassen

Identifizierung: der Server muss für eine ordentliche Verbindung eindeutig identifizierbar sein. Dies geschieht durch sogenannte Host-Keys, die bei der erstmaligen Verbindung vom Server zum Client übertragen werden und manuell akzeptiert werden müssen. Ändert sich der Host-Key (z.B. nach einer Neuinstallation oder weil ein bösartiger Akteur sich als Ihren Raspberry Pi ausgibt) und passt nicht mehr zum ursprünglich übertragenen Key, schlägt die Verbindung fehl. Erst wenn der neue Key akzeptiert wird ist eine Verbindung wieder möglich (gespeicherte Keys finden Sie in der Datei know_hosts.conf im Verzeichis .ssh in Ihrem persönlichen Ordner).

Grundlegender Verbindungsaufbau

Wenn die Voraussetzungen stimmen (siehe Vorraussetzungen für die

SSH-Verbindung), kann eine einfache SSH-Verbindung mit folgendem

Befehl aufgebaut werden: ssh <user>@<server>

Dabei ist <user> der Username am entferten Gerät und

<server> ist die Adresse des Servers. Die Adresse

kann entweder in Form einer IP-Adresse (z.B. 192.168.178.10) oder als

Hostname (z.B. mein-cloudserver) angegeben werden. Die Variante mit dem

Hostnamen funktioniert jedoch nur, wenn dieser im lokalen Netzwerk

bekannt ist (z.B. in einem Heimnetzwerk im Router eingezeigt wird).

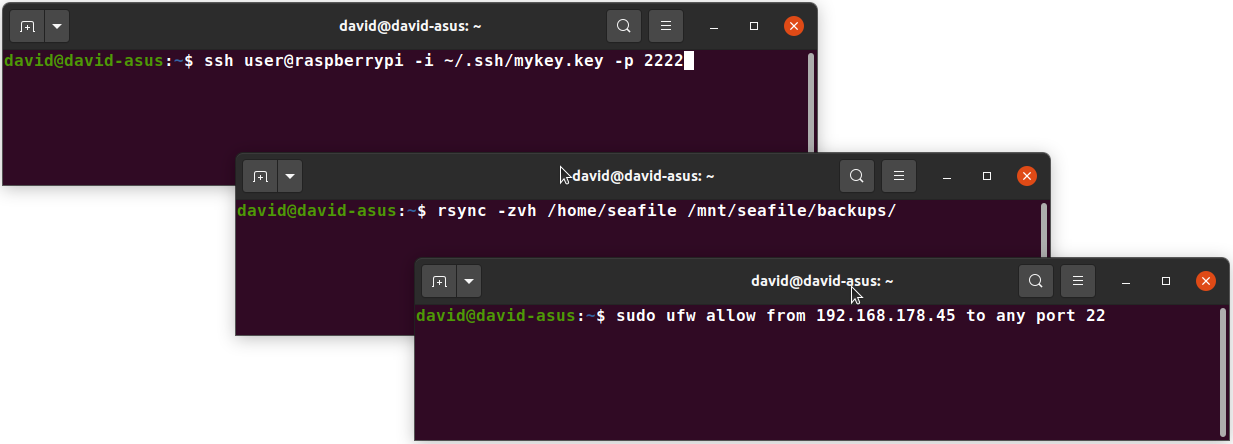

SSH-Verbindung

- So bauen Sie eine einfache SSH-Verbindung auf:

ssh <user>@<server>

Schlüsselauthentifikation

Die einfache SSH-Verbindung genügt zwar schon, um das entfernte System zu verwalten. Allerdings kann eine angreifende Person versuchen, den Usernamen und das Passwort zu erraten und damit Zugriff auf den Server erlangen (leider sind Passwörter häufig nicht allzu kreativ erdacht). Um dies zu verhindern, kann die Verbindung zusätzlich gesichert werden:

am Client, indem statt Passwörtern kaum zu erratende Schlüssel zur Anmeldung genutzt werden

am Server, indem zu häufige Fehlanmeldungen zu einem Blockieren führen

Die Anmeldung per Schlüssel erfolgt mit einem Schlüsselpaar. Ein solches Schlüsselpaar besteht aus einem privaten und einem öffentlichen Schlüssel. Während der öffentliche Schlüsse herausgegeben werden kann, muss der private Schlüssel privat bleiben und sollte das eigene Gerät niemals verlassen. Vereinfacht kann man sich das Konzept wie ein Vorhängeschloss und den dazugehörigen Schlüssel vorstellen. Das Schloss ist in dieser Analogie der öffentliche Schlüssel und wird in geöffnetem Zustand an den Server übergeben. Dieser “verschließt” damit die Tür zum SSH-Server. Zwar können alle sehen, dass Ihr (öffentliches) Schloss an der Tür hängt, aber nur Sie können mit Ihrem privaten Schlüssel die Tür wieder öffnen.

Aufgrund der komplexen krytpographischen Struktur der Schlüssel sind diese deutlich schwerer bis gar nicht zu erraten. Zusätzlich empfiehlt es sich, den privaten Schlüssel mit einer Passphrase vor unbfugtem Zugriff zu schützen. Dann muss jedes mal, wenn der private Schlüssel genutzt wird, ein zusätzliches Passwort eingegeben werden.

Schlüsselauthentifikation

Für eine sichere SSH-Verbindung empfiehlt es sich, auf Passwörter zu verzichten und sich stattdessen mit einem Schlüsselpaar zu authentifizieren.

Ist ein Schlüsselpaar erzeugt, erfolgt die Verbindung wie folgt:

ssh <user>@<server> -i <Pfad-zum-privaten-schlüssel>.

Mit dem Befehlsparameter -i wird der Pfad zum privaten

Schlüssel am Client angegeben.

Mehr zur Schlüsselauthenfikation finden Sie z.B. bei ManageEngine (hier v.a. die ersten drei Absätze).

Schlüsselpaar erstellen

Die Erstellung eines Schlüsselpaars erfolgt am Client. Dazu wird auf

der Kommandozeile (“Eingabeaufforderung” unter Windows) folgender Befehl

abgesetzt:

ssh-keygen -t <Schlüsseltyp> -b <Schlüssellänge>

Es müssen Angaben zum Speicherort und der Passphrase gemacht werden.

Wird kein Speicherort angegeben, wird das Schlüsselpaar im Ordner .ssh

des Benutzerverzeichnisses gespeichert.

Es stehen unterschiedliche Schlüsseltypen- und -längen zur Verfügung:

RSA: weit verbreitet, kann mit sehr viel Rechenaufwand evtl. geknackt werden (siehe letzter Absatz dieses Artikels). Als Schlüssellänge sollte 4096 bit gewählt werden.

ecdsa: ist ein neueres Verfahren, das aber kurze Schlüssel nutzt.

ed25519: ist ein neues Verfahren, das auf sog. elliptische Kurven setzt und als am sichersten gilt. Dieses Verfahren empfehle ich zu nutzen.

Zur Wahl des Schlüsseltyps gibt es bei goteleport.com eine informative Vergleichstabelle.

WICHITG

Das Schlüsselpaar muss am Client erstellt werden. Sonst ist der private Schlüssel bereits mit der Erstellung auf einem fremden Gerät und damit kompromittiert.

Konfiguration des SSH-Servers

Um die Sicherheit des SSH-Servers weiter zu erhöhen, sollten einige

Einstellungen am Server vorgenommen werden. Dies kann nach erfolgreicher

SSH-Verbindung getan werden. Die Konfigurationsdatei für den SSH-Server

findet sich unter /etc/ssh/sshd_config und kann mit dem

nano-Editor bearbeitet werden.

Folgende Änderungen sollten an der Konfigurationsdatei vorgenommen werden:

Nur spezifischen Usern eine SSH-Verbindung erlauben (neue Zeile ergänzen):

AllowUsers <username>Anmeldung mit Passwort verbieten und nur per Schlüssel erlauben (vorhande Zeilen ändern):

PasswordAuthentication no

PubkeyAuthentication yes

KbdInteractiveAuthentication no

UsePAM noStandardport ändern:

#Port 22ändern zuPort <eine Nummer größer 1024>Root-User-Anmeldungen verbieten:

PermitRootLogin noZeit für erfolgreiche Anmeldeversuche auf 30 Sekunden limitieren:

LoginGraceTime 30Leere Passwörter verbieten:

PermitEmptyPasswords noAbmeldung bei Inaktivität:

ClientAliveInterval 300undClientAliveCountMax 0

Nach Änderungen an der Konfiguration eines Programms muss dieses in

der Regel neu gestartet werden, um die neue

Konfiguration zu übernehmen. Dies geschieht für den SSH-Server mit dem

Befehl sudo systemctl restart sshd.service (siehe dazu auch

das Callout zu systemd)

Weitere Anpassungen des SSH-Servers sind je nach eigenem Sicherheitsbedürfnis möglich. Z.B. finden sich bei cyberciti.biz einige weitere Möglichkeiten.

Möchte man sich nun per SSH anmelden, müssen die vorgenommenen

Änderungen berücksichtigt werden. V.a. muss die geänderte Portnummer

angegeben werden:

ssh -p <Portnummer> -i <Pfad-zum-privaten-Schlüssel> <user>@<server>

Programme mit systemd Steuern

Programme können unter Debian-basierten Systemen mit dem

Systemd-Dienst gesteuert werden. Voraussetzung dafür ist, dass eine sog.

Unit-Datei vorhanden ist (i.d.R. unter /etc/systemd/system

zu finden). Die Dienste können v.a. gestartet, gestoppt, neugestartet

und geprüft werden. Der Systemd-Dienst wird mit dem Befehl

systemctl (kurz für systemcontrol) bedient:

Programm starten:

sudo systemctl start <Servicename>Programm stoppen:

sudo systemctl stop <Servicename>Programm neustarten

sudo systemctl restart <Servicename>Status überprüfen:

sudo systemctl status <Servicename>Ein Programm zum Autostart hinzufügen:

sudo systemctl daemon-reload && sudo systemctl enable <Servicename>

das SSH-Protokoll erlaubt den Zugriff auf die Kommandozeile entfernter Computer

zur Erhöhung der Sicherheit empfiehlt sich die Nutzung eines Schlüsselpaares anstatt eines Passworts

zur Reduzierung der Angriffsfläche sollte die Konfiguration des SSH-Servers angepasst werden

ein privater (SSH-)Schlüssel darf niemals das eigene Gerät verlassen

der Aufbau der SSH-Verbindung geschieht wie folgt:

ssh -p <Portnummer> -i <Pfad-zum-privaten-Schlüssel> <user>@<server>

Content from Sicherheit: Benutzer und Dateirechte

Zuletzt aktualisiert am 2025-11-19 | Diese Seite bearbeiten

Geschätzte Zeit: 135 Minuten

Übersicht

Fragen

Wer darf was auf meinem System?

Welche Benutzer gibt es unter Linux?

Was sind Dateirechte?

Ziele

Grundlagen der Benutzerverwaltung unter Linux

Dateirechte verstehen und anpassen

Befehle

chmod,chown,adduser,deluserundusermodkennen lernen

Benutzerverwaltung

Benutzerkategorien

Jeder User-Account in Linux besteht aus einem Loginnamen, einer User-ID, ggf. einem beschreibendem Namen und weiteren Metainformationen (z.B. Adresse, Telefonnummer etc). Auf einem üblichen Linux-System gibt es drei Typen von Benutzerkonten:

root: der Root-Account ist der Systemadministrator und hat damit die meisten Rechte im System. Er ist vergleichbar mit dem “Administrator”-Konto in Windows. Die User-ID des root-Accounts ist immer die 1.

Standardaccount: bei der Installation des Raspberry Pi OS wurde bereits ein erster Standardaccount erstellt. Standardaccounts sind i.d.R. mit echten Personen in Verbindung zu bringen, haben ein Benutzerverzeichnis unter

/home/und können sich mit einem Passwort am System anmelden. Der erste Standardbenutzer erhält die User-ID 1000. Für alle weiteren wird die ID jeweils um 1 erhöht. Ein Standardaccount kann administrative Rechte erhalten. Wurden ihm diese erteilt, können mit demsudo-Befehl die eigenen Rechte eskaliert werden, d.h. Befehle mit administrativen Rechten ausgeführt werden.Systemaccount: Auf einem frisch installierten Linuxsystem gibt es bereits zahlreiche Systemaccounts. Sie haben i.d.R. User-IDs

<1000. Systemuser sind nicht mit echten Personen zu verbinden und können sich nicht interaktiv am System anmelden. Ein Systemaccount ist im Normalfall für eine explizite Aufgabe vorhanden. Z.B. ist der Account www-data für die Steuerung eines Webservers gedacht.

Sämtliche Benutzeraccounts des Systems können der Datei

/etc/passwd entnommen werden (z.B. öffnen mit

less /etc/passwd).

Möchte man einen neuen Account erstellen, nutzt man den Befehl

adduser. Um z.B. den Account “Linus” hinzuzufügen lautet

der Befehl wie folgt: sudo adduser linus Anschließend kann

das Passwort sowie weitere Metainformationen des Accounts gesetzt

werden. Es wird automatisch ein Homeverzeichnis für den User erstellt.

Möchte man dies nicht, kann der Parameter --no-create-home

dem Befehl angehängt werden.

Gruppen

Neben einzelnen Accounts gibt es auch Gruppen, um mehrere Accounts zusammen zu fassen. Standardmäßig ist jeder Account (System- und Standardaccounts) auch Mitglied in seiner eigenen Gruppe. So ist z.B. der Systemaccount www-data auch Mitglied in der Gruppe www-data. Ein Account hat dabei immer die Rechte, die ihm selbst erteilt wurden plus die Rechte, die den Gruppen erteilt wurden, in welchen er Mitglied ist. Wird ein Recht an einer Stelle verweigert, so hat dies Vorrang vor einer Erlaubnis an anderer Stelle.

Um zu sehen in welchen Gruppen man Mitglied ist, kann der Befehl

id genutzt werden. Der erste Standardbenutzer auf dem

Raspberry Pi OS ist in mehreren Gruppen Mitglied. Um alle Gruppen und

deren Mitglieder zu sehen kann die Datei /etc/groups

geöffnet werden.

Möchte man einen Account einer Account-Gruppe hinzufügen, nutzt man

den usermod-Befehl (kurz für user modification):

sudo usermod -aG <Gruppenname> <Username>

Möchte man einem Account administrative Rechte erteilen, muss dieser der

sudo-Gruppe hinzugefügt werden:

sudo usermod -aG sudo <Username>

sudo

Mit dem sudo-Befehl können die eigenen Benutzerrechte

eskaliert werden. Das heißt, Befehle mit erhöhten, also administrativen,

Rechten ausgeführt werden. Dazu muss lediglich das

sudo-Kommando vor den Befehl gestellt werden. Um z.B. einen

neuen Account zu erstellen, muss vor den entsprechenden Befehl das

sudo gestellt werden:

sudo adduser <username>

Der sudo-Befehl

Um Befehle mit erhöhten Rechten auszuführen muss das

sudo-Kommando vor den Befehl gestellt werden, z.B.

sudo adduser <username>

Der sudo-Befehl wird auch genutzt, um zwischen Accounts

zu wechseln oder Befehle mit den Rechten eines anderen Accounts

auszuführen. Um z.B. in den Root-Account zu wechseln genügt das

Kommando sudo -i. Anschließend befindet man sich auf der

Kommandozeile des Root-Accounts und alle Befehle werden mit Root-Rechten

ausgeführt. Dementsprechend sollte man hier Vorsicht walten lassen. Um

wieder zur vorhergehenden Kommandozeile des Standardaccounts zu kommen

wird die Root-Befehlszeile mit dem Befehl exit

verlassen.

Möchte man einen Befehl mit den Rechten eines anderen Accounts

ausführen geschieht dies wie folgt:

sudo -u <username> <Befehl> Um z.B. mit den

Rechten des Accounts www-data die Datei startpage.html

zu öffnen lautet der Befehl

sudo -u www-data nano startpage.html

Passwortabfrage bei sudo-Befehl

Um zu verhindern, dass der sudo-Befehl ohne die Kenntnis des

Passworts ausgeführt wird (z.B. wenn ein Angreifer einen Weg ins System

gefunden hat und nun Zugriff auf den Account hat), sollte das System so

konfiguriert werden, dass für den sudo-Befehl immer ein

Passwort verlangt wird. Dieses wird nach erstmaliger Eingabe für die

aktuelle Sitzung zwischengespeichert. Dazu muss die Datei

/etc/sudoers.d/010_<username>-nopasswd mit dem

visudo-Programm geöffnet werden:

sudo visudo /etc/sudoers.d/010_<username>-nopasswd

und wie folgt angepasst werden:

aus

<username> ALL=(ALL) NOPASSWD: ALLwird

<username> ALL=(ALL) PASSWD: ALLDabei muss <username> durch den eigenen Usernamen

ersetzt werden. Siehe dazu auch die offizielle

Raspberry-Pi-Dokumentation.

Benutzerverwaltung

Sie sind mit Ihrem Standardaccount am System angemeldet, dieser hat bereits administrative Rechte. Nun wollen Sie Ihrem System den neuen Account Linus hinzufügen. Dieser Account soll ebenfalls administrative Rechte erhalten. Wie lauten die korrekten Befehle?

sudo adduser linusundsudo visudo /etc/sudoers.d/010_pi-nopasswdadduser linusundusermod -aG linus sudosudo adduser linusundsudo usermod -aG sudo linussudo visudo linusundsudo usermod -aG www-data linus

- Antwort 3 ist die richtige Lösung.

Antwort 1 fügt zwar den User korrekt hinzu, aber der zweite Teil ändert allenfalls Eintellungen für den Account Pi.

Bei Antwort 2 fehlt das sudo-Kommando vor den

eigentlichen Befehlen und beim usermod-Befehl sind user und Gruppe

vertauscht.

Bei Antwort 4 macht der erste Teil gar keinen Sinn und der zweite ist zwar technisch korrekt, führt aber nicht zum gewollten Ziel.

Dateirechte

Jede Datei des Systems ist einem Besitzer und einer Gruppe zugeordnet. Darüber kann gesteuert werden, wer auf welche Dateien mit welchen Rechten zugreifen darf. Die genauen Rechte werden über den sogenannten mode gesteuert. Der mode gibt für jede Datei an, welche Rechte der Besitzer, die besitzende Gruppe und “andere Accounts” haben. Andere Accounts sind dabei alle anderen Accounts des Systems, auch Gastaccounts oder Systemaccounts.

Mit dem Befehl ls -l <Dateipfad> können die

Inhalte eines Verzeichnisses und deren Berechtigungen angezeigt werden.

Ohne Pfadangabe wird das aktuelle Verzeichnis gewählt. Die Ausgabe des

Befehls ls -l /home/linus könnte z.B. wie folgt

aussehen:

BASH

total 4

drwxrwxr-x 2 linus linus 4096 Aug 21 15:35 Ordner1

-rw-rw-r-- 1 linus linus 15 Aug 21 15:34 testdatei.txtDies ist wie folgt zu verstehen:

drwxrwxr-x = es handelt sich um ein Verzeichnis (d für directory, l für Link, - für Datei)

drwxrwxr-x = der Besitzer hat Lese- Schreib -und Ausführberechtigungen

drwxrwxr-x = die besitzende Gruppe hat Lese- Schreib -und Ausführberechtigungen

drwxrwxr-x = alle anderen haben nur Lese- und Ausführberechtigungen

linus linus = die Datei/das Verzeichnis gehört dem User linus

linus linus = die Datei/das Verzeichnis gehört der Gruppe linus

4096 = Dateigröße in Bytes

Aug 21 15:35 = Änderungszeit

Ordner1 = Verzeichnis-/Dateiname

Der ls-Befehl ist bei Ubuntuusers auch ausführlich erklärt.

Möchte man den Eigentümer einer Datei oder eines Verzeichnisses

ändern, wird der Befehl chown genutzt (kurz für change

ownership):

chown <neuer besitzer>:<neue Grupppe> <Datei/Verzeichnisname>.

Um z.B. die Datei test.txt dem User und der Gruppe

linus zu übertragen lautet der Befehl wie folgt:

sudo chown linus:linus test.txt. Soll ein gesamtes

Verzeichnis übertragen werden, wird der Parameter -R

(rekursiv) genutzt: sudo chown -R linus:linus Ordner1

Möchte man den mode ändern (also die Rechte für Besitzer und

Gruppe), nutzt man den Befehl chmod (kurz für change mode):

sudo chmod <Modus> <Datei/Verzeichnis> Der

Modus setzt sich dabei stets aus drei Angaben zusammen:

-

Angabe für wen etwas geändert wird (Gruppe oder Account)

u= userg= groupoother (=alle anderen)

-

Angabe, ob ein Recht erteilt oder entzogen werden soll

+= Recht erteilen-= Recht entziehen

-

Angabe zum betroffenen Recht.

r= read (Leseberechtigung)w= write (Schreibbrechtigung)e= execute (Ausführen von Dateien oder Verzeichnisinhalt von Ordnern anzeigen lassen)

Eine ausführliche Erklärung zu Dateirechten findet sich wieder bei Ubuntuusers

Beispiel

Die Datei test.txt gehört dem User linus und der

Gruppe www-data. Um nun dem User Lese- Schreib- und

Ausführberechtigung zu erteilen, der Gruppe aber nur Leserechte, lauten

die Befehle wie folgt: sudo chmod u+rwx testdatei.txt für

die Userberechtigung und sudo chmod g+r testdatei.txt für

die Gruppenberechtigung. Möchte man der Gruppe www-data wieder das

Leserecht entziehen, lautet der Befehl wie folgt:

sudo chmod g-r testdatei.txt

Dateiberechtigungen

Sie wollen mit Ihrem Standardaccount (dieser ist Mitglied der

sudo-Gruppe) im Verzeichnis /opt/ den neuen Ordner

webservice erstellen. Der Ordner soll dem User

linus und der Gruppe www-data gehören. Der User soll

volle Rechte haben, die Gruppe soll lesen und ausführen dürfen, alle

anderen sollen keine Rechte erhalten. Wie lauten die korrekten

Befehle?

mkdir /opt/webservicechown linus:www-data /opt/webservicechmod 750

sudo mkdir /opt/webservicesudo chown linus:www-data /opt/webservicesudo chmod u+rwxsudo chmod g+rsudo chmod o-rwx

sudo touch /opt/webservicesudo chmod linus:www-data /opt/webservicesudo chown u+rwxsudo chown g+rsudo chown o-rwx

sudo mkdir /opt/webservicesudo chown linus:www-data /opt/webservicechmod linus:+rwxchmod www-data:+rchmod others:-rwx

- Antwort 2 ist korrekt. Die drei

chmod-Befehle könnten noch durchsudo chmod 750zusammengefasst werden, siehe dazu den Ubuntuusers-Artikel zu Dateirechten

Antwort 1 schlägt fehl, da keine administrativen Rechte genutzt werden

Antwort 3 erstellt eine Datei anstatt eines Verzeichnisses. Außerdem

sind die Befehle chmod und chown

vertauscht.

In Antwort 4 ist der chmod-Befehl fehlerhaft

der root-Account ist der Administrator des Systems

Mitglieder der sudo-Gruppe haben administrative Rechte, welche sie mit dem

sudo-Kommando nutzen könnenDateien und Ordner sind immer einem Benutzer und einer Gruppe zugeordnet. Die Besitzverhältnisse können mit

chowngeändert werden.Dateien und Ordner haben einen mode, welcher die Rechte von Besitzer und besitzender Gruppe steuert, er kann mit

chmodgeändert werden

Content from Sicherheit: Firewall und Fail2Ban

Zuletzt aktualisiert am 2025-11-19 | Diese Seite bearbeiten

Geschätzte Zeit: 135 Minuten

Übersicht

Fragen

Wie kommunizieren Computer im Netzwerk?

Wie schütze ich meinen Server im Netzwerk?

Ziele

Grundlagen der Netzwerkkommunikation verstehen

Eine einfache Firewall einrichten

Fehlerhafte Logins mit Fail2Ban überwachen

Netzwerkkommunikation

OSI-Referenz-Modell

Um allgemeine Leitlinien für Hersteller von Hard- und Software zu etablieren, wurde das OSI-Referenz-Modell entwickelt, welches die Kommunikationsabläufe in Computernetzwerken definiert. Gemäß dem Modell läuft ein Datenpaket beim Sender durch sieben Kommunikationsschichten und beim Empfänger wieder durch die selben Schichten, allerdings in umgekehrter Reihenfolge. Jede dieser Schichten hat klar definierte Aufgaben und spezifische Protokolle. Ein Datenpaket wird dabei in einer Schicht verarbeitet, z.B. in der obersten Schicht (Anwendungsschicht) per HTTP abgerufen und dann an die nächste Schicht übergeben. Dort werden weitere Schritte unternommen. Z.B. könnte das jetzt fertig geschnürte HTTP-Paket zu einem HTTPS-Paket verschlüsselt werden. Am untersten Ende (auf der Bitübertragungsschicht) wird schließlich nur noch festgelegt, wie der Strom über die Leitung fließt.

Da auf jeder Schicht beim Sender weitere Informationen zum Datenpaket hinzugefügt werden (z.B. eine Veschlüsselung oder die IP-Adresse des Empfängers) wird das Datenpaket immer größer (sog. Overhead). Beim Empfänger wird das Paket wieder Schritt für Schritt “ausgepackt”.

Eine ausführliche Erklärung zum OSI-Modell inkl. Video findet sich bei Studyflix.

IP-basierte Netzwerke

Um Kommunikationspartner im Netzwerk zu identifizieren, besitzt jedes

Netzwerkfähige Gerät (genauer gesagt: jedes Netzwerinterface) eine

Hardwareadresse: die MAC-Adresse. Die MAC-Adresse ist

auf Schicht 2 des OSI-Modells definiert. Um nun zu definieren, wo sich

diese MAC-Adresse im Netzwerk befindet, werden in Schicht 3 des

OSI-Modells IP-Adressen eingeführt. Mit IP-Adressen

werden zunächst logische Netzwerksegmente definiert. Dabei wird jedes

Netzwerk mit einer IP-Adresse beschrieben. Diese Netzwerkadresse ist der

Startpunkt des Netzwerkes (z.B. 192.168.178.0). Mit der

Subnetzmaske wird die Anzahl an möglichen Adressen innerhalb des

Netzwerks festlegt (z.B. 255.255.255.0 oder in Kurzform

/24 für ein Netzwerk mit max. 254 Geräten). Innerhalb eines

Netzwerks werden einzelne Geräte durch eine IP-Adresse definiert (z.B.

192.168.178.25). Wandert das Gerät in ein anderes Netzwerksegment erhält

es eine andere IP-Adresse.

Um eine Kommunikation zwischen verschiedenen Netzwerken (z.B. einem Heimnetzwerk mit der Adresse 192.168.178.0 und der Subnetzmaske 255.255.255.0 und dem Internet) zu ermöglichen, wird ein Standardgateway benötigt. Dies ist i.d.R. die IP-Adresse des Routers. An diesen werden alle Pakete geschickt, die keine Adresse im lokalen Netzwerk haben, und werden dann z.B. ins Internet weiter geleitet.

Es werden unterschiedliche Typen von Netzwerken unterschieden: Private Netzwerke und öffentliche Netzwerke. Private Netzwerke sind nicht öffentlich erreichbar und sind durch Router und Firewalls von öffentlichen Netzwerken getrennt. Dadurch können private Netzwerke mit derselben IP-Adresskonfiguration mehrfach existieren, da sie sich gegenseitig nicht “sehen”.

Folgende Adressbereiche für private Netzwerke gibt es:

| Netzadressbereich | Subnetzmaske | Max. Anzahl Geräte | Bedeutung |

|---|---|---|---|

| 10.0.0.0 bis 10.255.255.0 | 255.0.0.0 | 16777216 | Privates Netzwerk |

| 172.16.0.0 bis 172.31.255.255 | 255.240.0.0 | 1048576 | Privates Netzwerk |

| 192.168.0.0 bis 192.168.255.255 | 255.255.0.0 | 256 | Privates Netzwerk |

| 169.254.0.0 bis 169.254.255.255 | 255.255.0.0 | 65536 | Link Local/APIPA = Standardbereich, wenn automatische Adresszuweisung fehlschlägt |

| 127.0.0.1 bis 127.255.255.254 | 255.0.0.0 | 16777216 | Loopback-Adresse für Kommunikation innerhalb eines Geräts |

IP-Adressen

Werden zentrale Dienste betrieben oder genutzt, muss man sich auch mit dem zugrunde liegenden Netzwerk befassen. Informieren Sie sich deshalb über Ihr Netzwerk:

Welche IP-Adresse hat Ihr Computer?

Wie lautet die Subnetzmaske?

Welche IP-Adressen können Geräte in Ihrem Netzwerk erhalten?

Welche IP-Adressen hat Ihr Router?

Typische Adressen könnten wie folgt lauten:

IP-Adresse: 192.168.178.25

Subnetzmaske: 255.255.255.0

Daraus folgt der Adressbereich 192.168.178.1 bis 192.168.178.254 (die erste Adresse ist als Netzwerkadresse und die letzte als sogenannte Broadcastadresse reserviert und nicht für Geräte verfügbar).

Router geben sich meistens selbst die erste Adresse im Netzwerk, in diesem Beispiel also 192.168.178.1. Zusätzlich erhält der Router auch eine IP-Adresse im Netzwerk des Internetanbieters. Erst dadurch, dass der Router in beiden Netzwerken eine Adresse hat, kann er auch Datenpakete zwischen den Netzwerken verteilen.

Ports

Ist ein Datenpaket innerhalb eines IP-Netzwerks an einem Host (also einem Gerät) angekommen, muss noch geklärt werden, wohin das Paket innerhalb des Geräts gehört. Da auf einem Computer viele Programme gleichzeitig aktiv sind, muss entschieden werden, für welches der Programme ein Paket gedacht ist. Dazu werden Ports genutzt. Ein Programm, welches Daten aus dem Netzwerk empfangen soll, nutzt dabei einen bestimmten Port. Kommt am Gerät ein Datenpaket an, das mit dem Port des Programms adressiert ist, wird das Paket an das entsprechende Programm geleitet und von diesem verarbeitet. Zum Beispiel “lauscht” der SSH-Server standardmäßig auf Port 22 für eingehenden Datenverkehr. Wir haben diesen Port in Lektion 4 manuell abgeändert.

Einige Ports sind fest für bestimmte Programme definiert und sollten nicht von anderen Programmen oder manuell belegt werden. Andere Ports können jedoch von Systemadministratoren frei genutzt werden. Die Portnummern reichen von 0 bis 65.535. Eine Auflistung aller Ports findet sich bei Wikipedia.

Ein Port kann auf einem Gerät offen oder geschlossen sein, z.B. kann eine Firewall die Kommunikation über einen Port blockieren. Außerdem muss ein Prozess hinter einem Port “hören”, damit eine Kommunikation aufgebaut werden kann.

Um zu sehen, welche Prozesse auf welchen Ports hören, kann der Befehl

netstat -tulp ausgeführt werden. Vorher muss dafür das

Paket net-tools installiert werden.

Firewall

Um Kommunikation in einem Netzwerk zu kontrollieren, werden Firewalls eingesetzt. Zu unterscheiden ist hierbei zwischen Hardware- und Desktopfirewalls. Eine Hardware- oder auch externe Firewall ist in der Regel ein dediziertes Gerät, welches primär unterschiedliche Netzwerke trennt. In einfacher Form kommt ein Heimrouter wie eine Fritz.Box dieser Aufgabe nach. Denn der Router trennt mit seiner Firewall das Internet vom Heimnetz und verhindert dadurch, dass aus dem Internet auf Geräte im Heimnetzwerk zugegriffen werden kann. In komplexeren Netzwerken (z.B. in Unternehmen) werden professionellere Geräte eingesetzt, welche mehr Funktionalität bieten.

Eine Desktop- oder auch personal firewall dagegen ist meistens in Form von Software auf einem Gerät installiert. Unter Microsoft Windows wäre dies die Windows Defender Firewall, die den PC vor Zugriffen aus einem angeschlossenen Netzwerk schützt. Unter Linux kann dafür die uncomplicated firewall (kurz: UFW) genutzt werden.

Funktionsweise

Vereinfacht kann die Funktionsweise einer Firewall in mehrere Bereiche unterteilt werden. Dabei unterstützt nicht jede Firewall alle dieser Funktionen.

Paketfilter: filtert nach Adressen der Datenpakete (IP-Adressen, MAC-Adressen, Ports, URLs) -> Wer darf wohin?

Content/Proxy/Deep Packet-Filter: filtert nach dem Inhalt und kann so spezifische Inhalte blockieren. Z.B. kann Malware erkannt werden -> Was darf unterwegs sein?

Kombinierte Filter: durch die Kombination verschiedener Kriterien wie Uhrzeit, Herkunft der Anfrage, Ziel der Anfrage oder die Häufigkeit der Anfrage kann Datenverkehr blockiert oder erlaubt werden -> wie darf etwas unterwegs sein?

Geoblocking: häufig bieten Firewalls auch die Möglichkeit, Anfragen aus bestimmten Ländern zu blockieren. Allerdings können Angreifer solche Blockaden umgehen, indem sie Ihre Anfragen über Server in nicht blockierten Ländern leiten. Dennoch kann ein Geoblocking bisweilen massenhafte und wenig zielgerichtete Angriffsversuche unterbinden. -> Woher darf etwas kommen?

Ist ein Filterkriterium erfüllt, wird eine Aktion ausgeführt. Wird ein Paket verworfen (drop oder deny), wird es schlicht nicht weitergeleitet. Der Absender erhält darüber keine Auskunft. Wird ein Paket zurückgewiesen (deny oder reject) wird das Paket ebenfalls nicht weitergeleitet, der Absender wird allerdings direkt über den Kommunikationsabbruch informiert. Wird das Paket aktezptiert wird es an die Zieladresse weitergeleitet.

Allgemeine Tips zur Firewall

die Firewall sollte immer aktiv sein

standardmäßig sollten eingehende Verbindungen blockiert werden

eingehende Verbindungen sollten nur für einzelne Ports und Anwendungen geöffnet werden

Sicherheit durch alternative Ports (wie beim SSH-Server) bringt nur ein wenig (siehe dazu den Wikipedia-Artikel zu Security through obscurity)

ein im Netzwerk exponiertes Programm (inkl. dem Betriebssystem) muss immer aktuell gehalten werden

die Kommunikation sollte über verschlüsselte Protokolle stattfinden (TLS, SSH, HTTPS…)

für noch mehr Sicherheit kann gesorgt werden, wenn auch der ausgehende Datenverkehr gefiltert wird und nur explizit notwendige Anfragen, z.B. für Softwareupdates, zugelassen werden aber Anfragen ins lokale Netzwerk unterbunden werden. Siehe dazu ein Beispiel mit der IP-Tables-Firewall

Für Fortgeschrittene: mittels Port-knocking kann die Firewall nur kurzzeitig und explizit geöffnet werden und nach dem Ende der Kommunikation wieder geschlossen werden. Siehe dazu z.B. dieses Tutorial im Netz.

Umsetzung am Raspberry Pi

Installation:

sudo apt-get install ufwRegel hinzufügen:

sudo ufw allow <Portnummer>odersudo ufw deny <Portnummer>Standardregel für eingehenden Verkehr:

sudo ufw default deny incomingStandardregel für ausgehenden Verkehr:

sudo ufw default allow outgoingZugriff auf SSH-Port nur aus dem lokalen Netzwerk zulassen (Netzwerkadresse anpassen!):

sudo ufw allow from 192.168.178.0/24 to any port 22aktivieren:

sudo ufw enableStatus anzeigen lassen:

sudo ufw statusStatus mit Nummer anzeigen lassen:

sudo ufw status numberedRegel löschen:

sudo ufw delete <Nummer-der-Regel>

Im Netz finden sich zahlreiche Anleitungen für die UFW. Empfehlenswert finde ich die Anleitungen von DigitalOcean und PiMyLifeUp

Fail2Ban

Nachdem in der (uncomplicated) Firewall ein Port geöffnet wurde, wird die Kommunikation mit dem hinter dem Port wartenden Dienst aufgebaut. Jedoch ist es empfehlenswert diese Kommunikation weiterhin im Blick zu behalten.

Für einfache Szenarien kann das Programm Fail2Ban genutzt werden, um unerwünschte Eindringversuche zu erkennen und zu blockieren. Ein typischer Angriffsversuch, welcher mit Fail2Ban abgefangen werden kann, ist eine Brute-Force-Attacke, bei welcher durch massenhafte Anfragen versucht wird, Benutzername und Passwort zu erraten. Die dabei unweigerlich zahlreich auftretenden Fehlversuche werden in einer Protokolldatei im System notiert. Durch die Überwachung dieser Protokolldatei (auch als Logdatei bezeichnet) kann Fail2Ban die Absenderadresse der massenhaften Loginversuche erkennen und blockieren, indem die Adresse der Firewall als zu blockierende Adresse mitgeteilt wird.

Zu Fail2Ban gibt es im Netz verschiedne Anleitungen. Z.B. im offiziellen Raspberry Pi Handbuch oder wieder bei PiMyLifeUp.

Umsetzung am Raspberry Pi:

Installation:

sudo apt-get install fail2banAktivierung:

sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local-

Beispielkonfiguration der Standardparameter mittels

sudo nano /etc/fail2ban/jail.localStandard Sperrzeit:

bantime = 20mStandardanzahl möglicher Fehlversuche:

maxretry = 3Standardzeit für “maxretry”:

findtime = 10m

-

Zu überwachende Services/Ports werden am Ende der Datei

/etc/fail2ban/jail.localmit[<Name>]definiert und mit Detaileinstellungen konfiguriert:Aktivierung:

enabled = trueAngabe des Ports:

port = <Portnummer des ServicesAngabe der zu überwachenden Logdatei:

logpath = <Pfad zur Logdatei>Angabe des Filters, mit dem die Logdatei geprüft wird:

filter = <Name der Datei im Verzeichnis /etc/fail2ban/filter.d/>

Beispiel für den SSH-Server:

BASH

#Standardeinstellungen vornehmen

bantime = 60m

findtime = 15m

maxretry = 3

# Im Bereich [sshd]

[sshd]

enabeld = true

port = <ssh-port>

logpath = %(sshd_log)s

backend = systemd

filter = sshdNetzwerksicherheit

Sie sollen für Ihre Arbeitsgruppe einen kleinen Server mit diversen Diensten betreiben (z.B. einen Cloudserver). Wie gewährleisten Sie die Netzwerksicherheit, um unbefugten Zugriff auf den Server zu verhindern?

Einige wichtige und grundlegende Maßnahmen können sein:

Firewall auf dem Server aktivieren

Eingehende Verbindungen blockieren

nur einzelne Ports für die notwendigen Dienste und nur innerhalb des lokalen Netzwerkes freigeben

Mit Fail2Ban oder vergleichbaren Tools fehlerhafte Loginversuche überwachen

Regelmäßige Wartung: Sowohl der Server als auch alle anderen Netzwerkkomponenten (Router, Switche etc) müssen stets mit aktueller Soft- und oder Firmware ausgestattet werden.

der SSH-Serverdienst sollte entsprechend Kapitel 4 konfiguriert werden

Noch mehr Sicherheit erhalten Sie durch eine Netzwerksegmentierung: sie trennen das Netzwerk in mehrere logische Bereiche auf, zwischen denen ein Router mit Firewall vermittelt.

Computer kommunizieren im Netzwerk nach Standards, das OSI-Schichten-Modell stellt einen Leitrahmen für diese Standards dar

Versendete Daten im Netzwerk haben immer einen Absender- und einen Empfänger (in Form von MAC-Adresse, Netzwerk-ID, IP-Adresse und Port)

Mit einer Firewall können Ports geöffnet und geschlossen werden

Mit Fail2Ban können fehlerhafte Loginversuche festgestellt und blockiert werden

Content from Installationsvorbereitung 1

Zuletzt aktualisiert am 2025-11-19 | Diese Seite bearbeiten

Geschätzte Zeit: 135 Minuten

Übersicht

Fragen

Wie kann ich Datenverlust vermeiden?

Wie kann ich meinen Speicherplatz erweitern?

Wie beginne ich die Installation von Nextcloud?

Ziele

Backups des gesamten Betriebssystems erstellen

Dateisysteme erstellen und einbinden

Programmkomponenten von Nextcloud verstehen

Systembackup

Nachdem der Raspberry Pi in den bisherigen Lektionen grundlegend eingerichtet wurde, empfiehlt es sich nun den aktuellen Stand zu sichern. Dadurch besteht später die Möglichkeit diese Sicherung wieder herzustellen für den Fall, dass bei der weiteren Arbeit etwas schief geht.

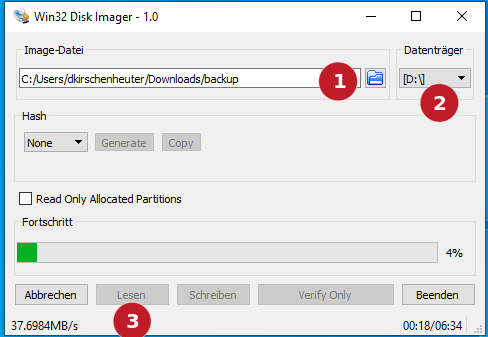

Um das gesamte System zu sichern, muss die SD-Karte (bzw. der Datenträger auf welchem das System installiert ist) geklont werden. Dabei wird ein Image aller Partitionen erstellt. Dieses kann später wie das Image eines Betriebssystems neu auf die SD-Karte installiert werden. Um alle Daten sauber kopieren zu können, muss der Raspberry Pi heruntergefahren werden und anschließend wird SD-Karte mit Hilfe eines anderen Computers kopiert. Je nach Betriebssystem dieses anderen Computers bestehen unterschiedliche Möglichkeiten. Nachfolgend werden für jedes Betriebsystem eine Möglichkeit vorgestellt.

Externer Speicher

Aktuell verfügt der Raspberry Pi nur über den Speicherplatz auf der SD-Karte. Dieser Speicherplatz kann schnell ausgehen, wenn größere Datenmengen im Cloudserver gespeichert werden sollen. Außerdem ist eine SD-Karte kein verlässliches Speichermedium. Deshalb kann es empfehlenswert sein, mit Hilfe zusätzlicher Speichermedien den Speicherplatz zu erweitern.

An den USB-Ports können externe Datenträger angeschlossen werden. Dies können USB-Sticks, HDD-Festplatten (mit eigener Stromversorgung) oder USB-SSD-Festplatten sein. Der Raspberry Pi 5 bietet außerdem über die PCIe 2.0-Schnittstelle die Möglichkeit mit Hilfe eines M.2-Zusatzmoduls eine NVMe-SSD anzuschließen (Details dazu siehe Raspberrypi.com).

Festplatten einbinden (mounten):

Damit der externer Datenträger vom Betriebssystem verwendet werden kann, muss dieser an einer zu definierenden Stelle des Verzeichnissbaums eingebunden werden. Dieser Vorgang wird als mounten oder einhängen bezeichnet. Dies erfolgt zunächst einmalig und nachdem ein Dateisystem auf dem Datenträgererstellt wurde dauerhaft:

Aktuelle Laufwerke identifizieren:

lsblkExternen Datenträger verbinden

erneut Laufwerke identifizieren:

lsblkDer neue Datenträger sollte auftauchen und mit einem Pfad ähnlich/dev/sdaoder/dev/nvme/erscheinenPartition erstellen:

sudo fdisk /dev/sda(dabei muss /dev/sda an den eigenen Datenträger angepasst werden)Im folgenden interaktiven Dialog von fdisk wird mit

geine GPT-Partitionstabelle erstellt, mitneine neue Partition und mitwwerden die Änderungen auf den Datenträger geschriebenAuf der neuen Partition ein (linuxkompatibles ext4-)Dateisystem erstellen:

sudo mkfs.ext4 /dev/sda(Pfade wieder anpassen)Mountpoint (Einhängepunkt für den Datenträger) erstellen:

sudo mkdir /mnt/data(Pfad ggf. nach eigenen Wünschen anpassen)Datenträger mounten:

sudo mount /dev/sda1 /mnt/data

Zu diesem Vorgang finden sich im Netz auch diverse Anleitungen, z.B. bei basic-tutorials.de

Beim Elektronikkompendium findet sich noch mehr zum Thema Festplatten, Partitionen und Mounting.

Nachdem das Dateisystem erstellt und einmalig gemountet ist, muss

dies noch dauerhaft gemacht werden. Denn das mounten über

mount /dev/sdx geht bei einem Neustart des Gerätes verloren

und Referenzen, z.B. aus dem Cloudserver, auf den externen Datenträger

wären ungültig. Um Datenträger dauerhaft unter dem gleichen Dateipfad

verfügbar zu machen, müssen diese Datenträger mit ihrem unversal

unique identifier, oder kurz UUID in der Datei

/etc/fstab eingetragen werden:

UUID herausfinden und notieren oder in die Zwischenablage kopieren:

sudo blkidIn der Datei

/etc/fstabeine neue Zeile ergänzen:

UUID=<kopierte UUID> /<Pfad>/<zum>/<Mountpoint> ext4 auto,nofail,noatime,users,rw 0 0Dadurch wird der Datenträger bei jedem Neustart und beim ausführen

des Befehls sudo mount -av im angegeben Pfad eingehängt. Es

wird außerdem das Dateisystem genannt (ext4) und einige Optionen

mitgegeben. z.B. bedeutet die Option nofail, dass das

Betriebssystem auch dann startet, wenn der externe Datenträger nicht

angeschlossen ist.

Nachdem der Eintrag in der fstab-Datei erstellt ist, wird das mounten getestet:

sudo mount -avNach einem Neustart kann mit

sudo df -hüberprüft werden, ob der externe Datenträger richtig eingebunden wurde.

Weitere Anleitungen zum dauerhaften einbindinden von Datenträgern finden sich z.B. beim Elektronikkompendium oder bei PiMyLifeUp.

Grundlagen der Installation

Vor jeder (größeren) Installation, sollte das Handbuch der Software studiert werden. Da in diesem Kurs die Software Nextcloud als Dateispeicher- und Kollaborationsdienst installiert werden soll, sollte das Nextcloud Administration Manual studiert werden.

Installationsvarianten

Informieren Sie sich über die Installationsvarianten von Nextcloud. Ein Einstiegspunkt ist das Kapitel Installation on Linux. Empfehlenswert ist auch das Lesen des Kapitels Example installation on Ubuntu 22.04 LTS.

Welche der im Handbuch erwähnten Installationsvarianten erscheint Ihnen für das Raspberry Pi Projekt am sinnvollsten?

Für den Raspberry Pi gibt es ein von der Community betriebens Projekt: NextcloudPi. Damit kann sehr schnell auf einem Raspberry Pi (oder vergleichbaren Systemen) ein Nextcloud-Server installiert werden. Der Nachteil ist jedoch eine etwas eingeschränkte Konfigurierbarkeit, da hier alles sozusagen “auf einen Klick” gemacht wird. Dadurch ist auch der Lernerffekt deutlich verringert.

Grundlegend sind auch die Optionen mit Docker eine gute Option. Hier steht ein offizielles Image zur Verfügung (Nextcloud AIO), das allerdings auch wieder vorgefertigt und daher weniger Anpassbar ist. Da Docker jedoch noch einmal eine weitere Komplexitätsschicht hinzufügt und v.a. dann interessant ist, wenn auf einem Computer mehrere Dienste betrieben werden, wird diese Variante hier nicht weiter verfolgt.

Als empfehlenswerte Variante für diesen Kurs wird die manuelle Installation gewählt. Dies hat den Vorteil, dass damit das gesamte System nach den eigenen Wünschen angepasst werden kann und dadurch auch ein hoher Lerneffekt zustande kommt.

Komponenten

Der Nextcloud-Server besteht aus mehreren Komponenten. Nextcloud selbst ist dabei nur ein Teil. Für die Funktionalität werden jedoch noch eine Datenbank, ein Webserver und ein Datenverzeichnis benötigt. Außerdem kann später mithilfe von Apps die Funktionalität erweitert werden.

| Komponente | Funktion | Hinweis |

|---|---|---|

| Nextcloud-Server | die Hauptsoftware | Kernprogramm zur Datenverwaltung und Steuerung |

| Datenbank | Speichert Benutzer, History, Metadaten u.v.m. | SQLite für Testzwecke, MariaDB oder PostgreSQL für produktiven Einsatz |

| Webserver | Koordiniert Kommunikation | z.B. Apache oder NGINX; steuert Anfragen und Antworten, verschlüsselt die Kommunikation |

| Datenverzeichnis | Speicherort der Clouddaten | Es sind verschiedene Verzeichnisse und Speichertechnologien möglich |

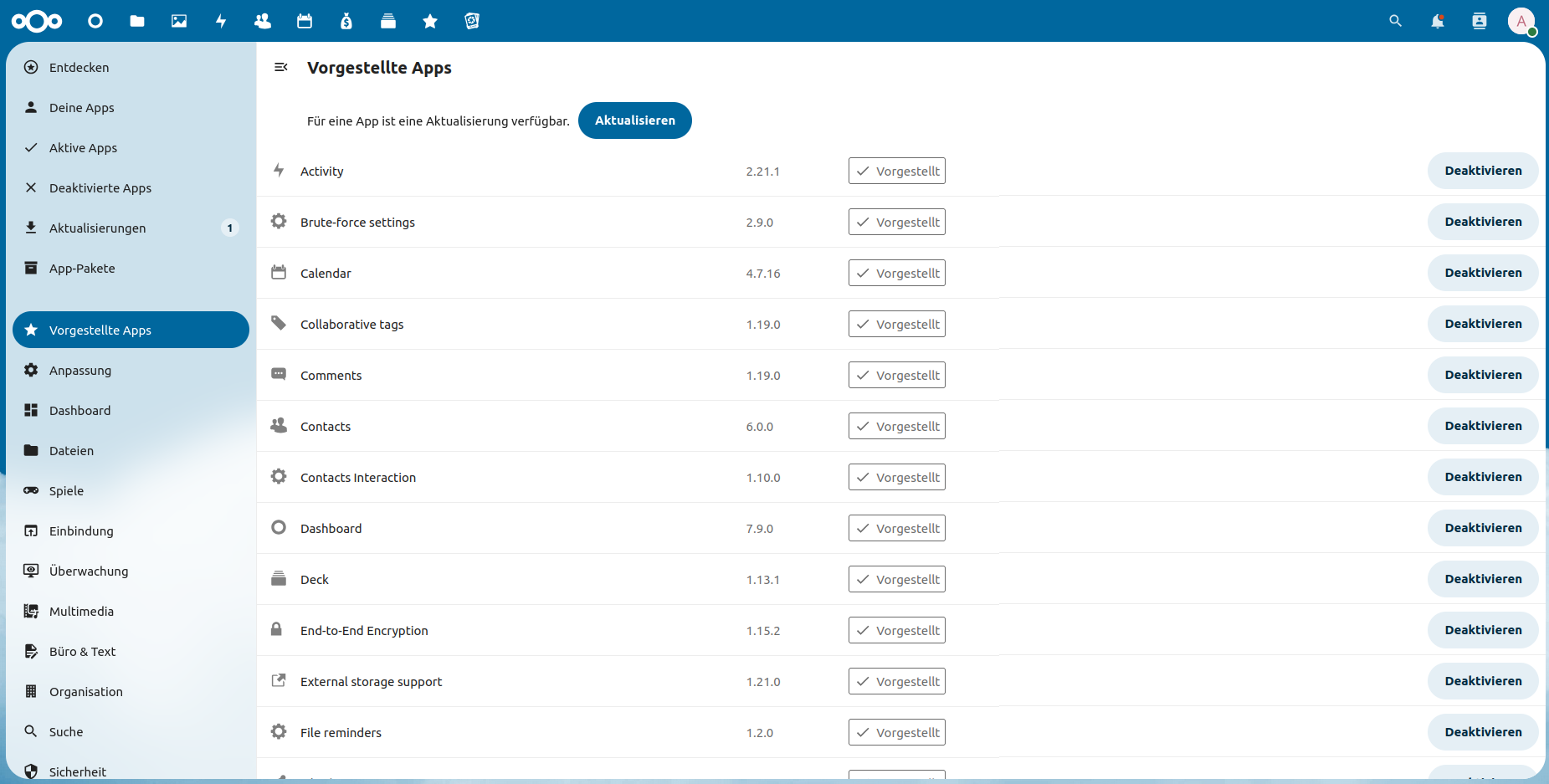

| Apps | Funktionserweiterung | Zahlreiche Möglichkeiten im Nextcloud App store |

Zur Sicherung des gesamten Systems kann die SD-Karte an einem zweiten PC geklont werden

Datenträger können unter Linux an einer beliebigen Stelle des Verzeichnisses Baumes eingehängt werden

Einmaliges mounten erfolgt mit dem

mount-Befehl, dauerhaftes mounten durch Eintragung in der Datei/etc/fstabNextcloud bietet unterschiedliche Installationsvarianten- und Komponenten. In diesem Kurs wird die manuelle Installation mit MariaDB und Apache gewählt.

Content from Installationsvorbereitung 2

Zuletzt aktualisiert am 2025-11-19 | Diese Seite bearbeiten

Geschätzte Zeit: 135 Minuten

Übersicht

Fragen

Wie kann ich meinen Raspberry Pi im Internet erreichen?

Wie erhalte ich einen Domainnamen/eine URL für meinen Server?

Wie ermögliche ich Zugriff vom Internet in mein Heimnetzwerk?

Ziele

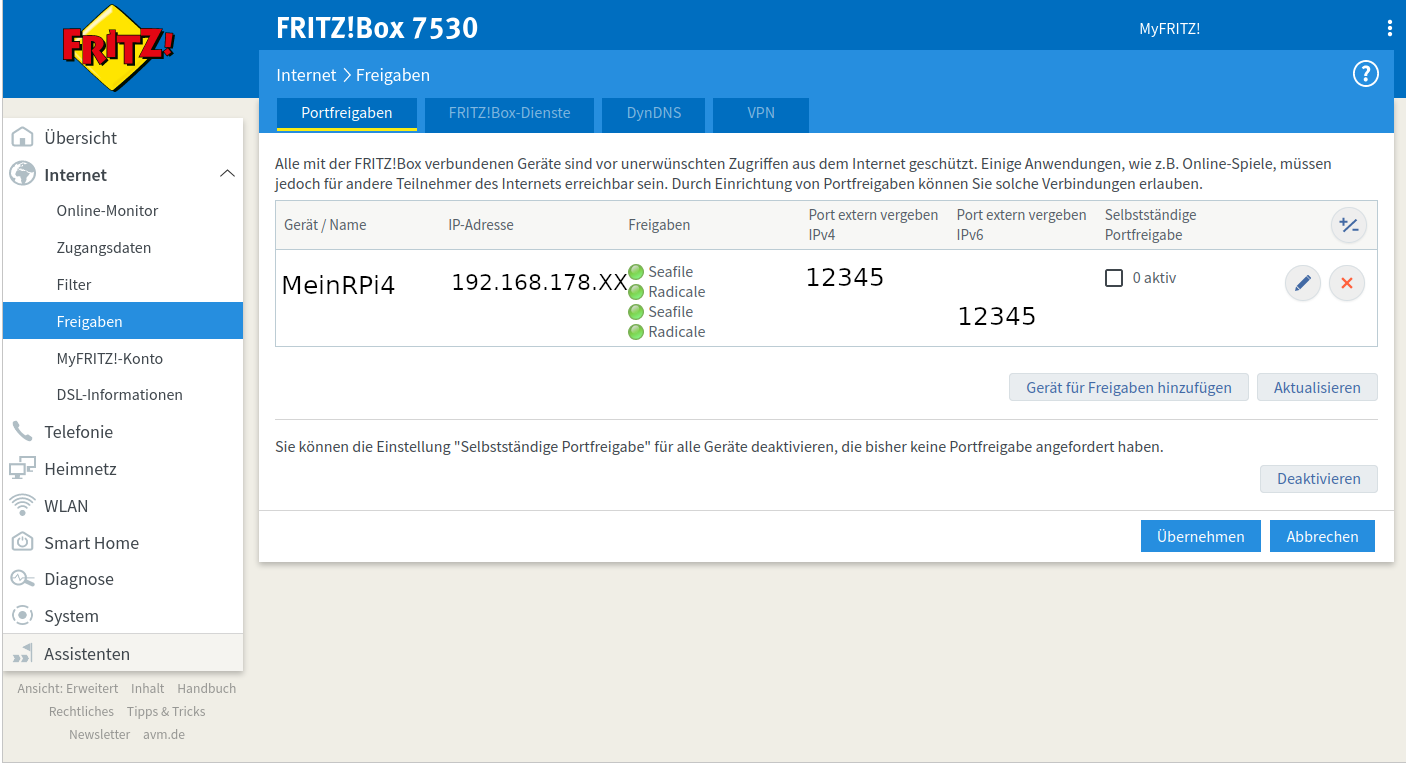

Portweiterleitungen am Router einrichten

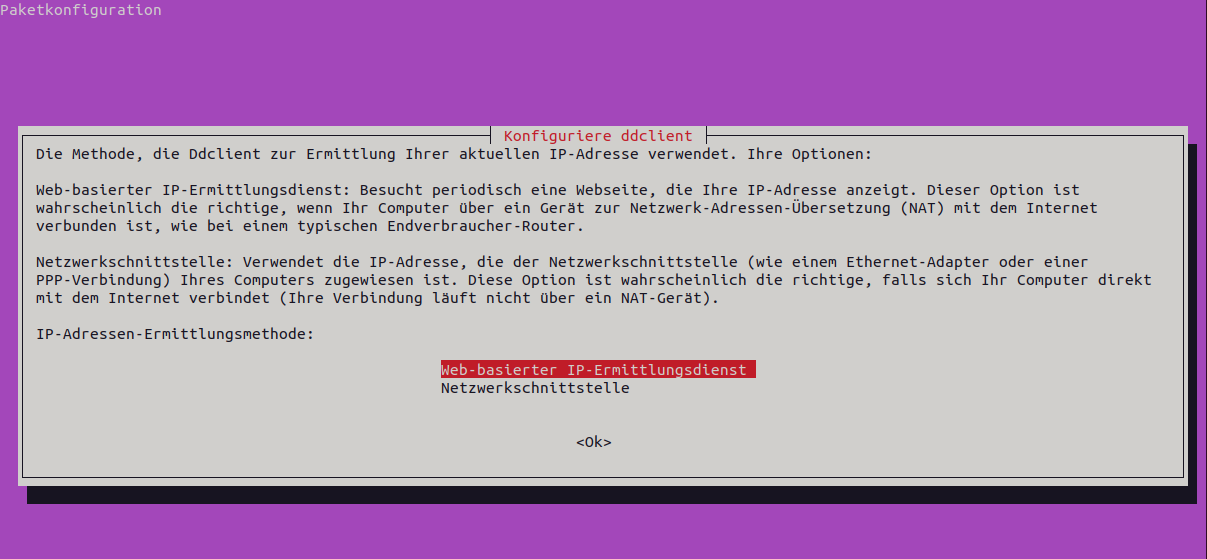

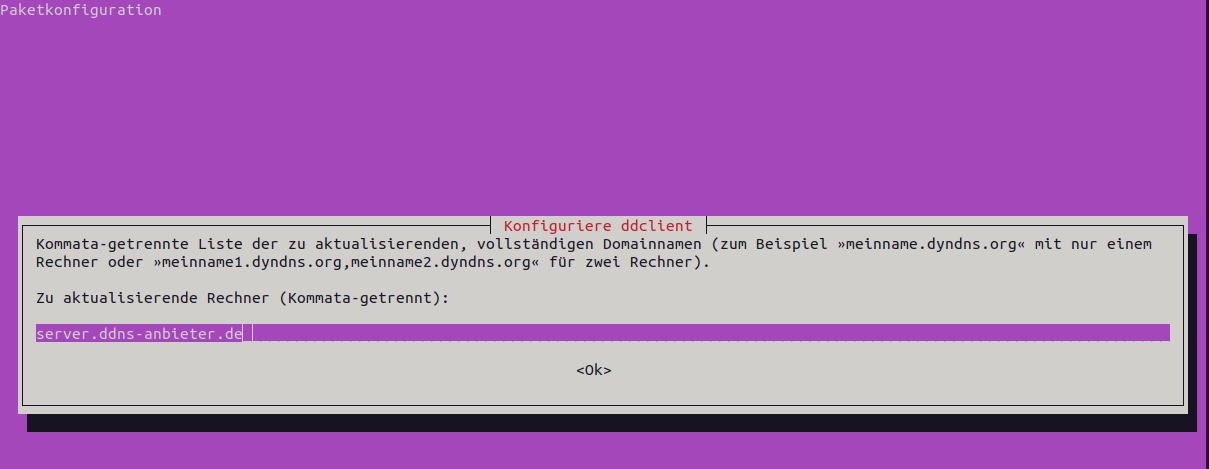

DDNS: eigene URL trotz dynamischer IP-Adressen

Webserver im Heimnetzwerk betreiben

Externe Erreichbarkeit

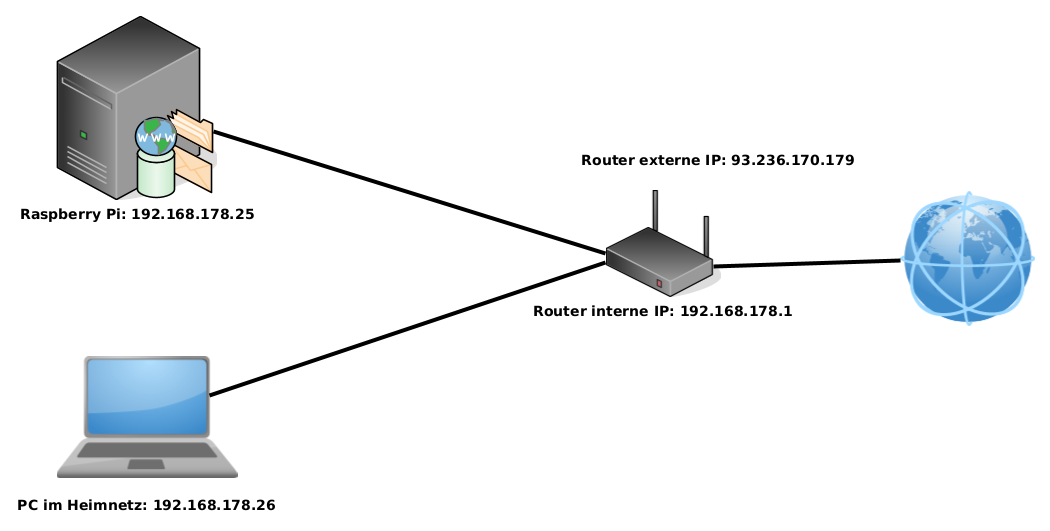

Aktuell befindet sich der Raspberry Pi in einem Heimnetzwerk. Dort ist er mit einem Router verbunden. Dieser Router ist mit dem Netzwerk des Internetanbieters verbunden, welches wiederum eine Verbindung “ins Internet” hat. Das folgende Schaubild zeigt den aktuellen Aufbau:

Externe Erreichbarkeit

Sie kennen nun das aktuelle Netzwerksetup. Ihr Raspberry Pi hat auch eine Internetverbindung und mit Ihrem PC können Sie per SSH auf Ihren Raspberry Pi zugreifen. Aber wie ist der Raspberry Pi aus dem Internet erreichbar?

Unter 192.168.178.25

Unter 93.236.170.179

Er ist gar nicht erreichbar

Unter 192.168.178.1

- Antwort 3 ist die richtige